Muy buenas a todos!

Esta semana vamos a probar una herramienta llamada Karma, que nos permitirá buscar leaks de contraseñas (únicamente de correo electrónico) a través del servicio Pwndb de la red Tor.

Antes de continuar con la entrada, es importante puntualizar que el repositorio oficial de la herramienta ha sido eliminado y ya no se encuentra disponible.

Seguramente, te habrás preguntando muchas veces dónde van a parar todas esas filtraciones de datos que suelen hacer tanto eco en los medios de comunicación. Incluso, puede que hayas usado alguna vez un servicio como el que ofrece haveibeenpwned? y te hayas hecho la misma pregunta:

De dónde salen todas esas contraseñas?

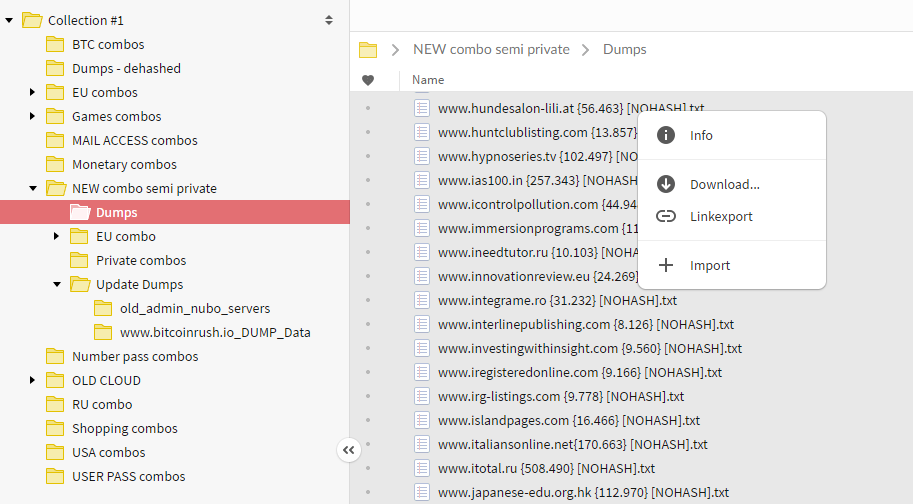

Pues la respuesta es bastante sencilla, gran parte de ellas se encuentran en enormes bases de datos alojadas en internet. Muchas de ellas privadas, otras pueden encontrarse en foros, blogs y otros portales que utilizan servicios de almacenamiento en la nube para hospedarlos, como puede verse en la siguiente imagen:

Muchas de estas bases de datos, pueden llegar a pesar cientos de gigas, por lo que no resulta nada práctico buscar información en ellas. Debido a esto, se creó un proyecto llamado Pwndb (que se encuentra en la red Tor) para centralizar todas las bases de datos posibles en un único punto.

De esta forma, a través de peticiones web, sería factible consultar la base de datos de forma puntual, sin tener que cargar con todos esos datos no muy legales a todas partes.

Y si a todo esto, le sumamos hacerlo desde la comodidad de nuestra terminal de Linux? Fácil, sencillo y para toda la familia 🙂

Lo primero que tendremos que hacer será descargar la herramienta. Ya que no es posible hacerlo desde el repositorio oficial, he subido una copia al repositorio de Darkbyte en el que podréis encontrar además, todas las herramientas utilizadas en este blog.

Como es habitual, os dejo la forma más fácil y sencilla de hacerlo a través de la propia consola de comandos:

git clone https://github.com/JoelGMSec/Darkbyte.git

A continuación, instalaremos las dependencias necesarias para poder ejecutar el programa:

sudo apt install tor python3 python3-pip

Y por último ya podremos pasar a la instalación final:

cd "Darkbyte/Buscando contraseñas con Karma" sudo -H pip3 install -r requirements.txt python3 setup.py build sudo python3 setup.py install

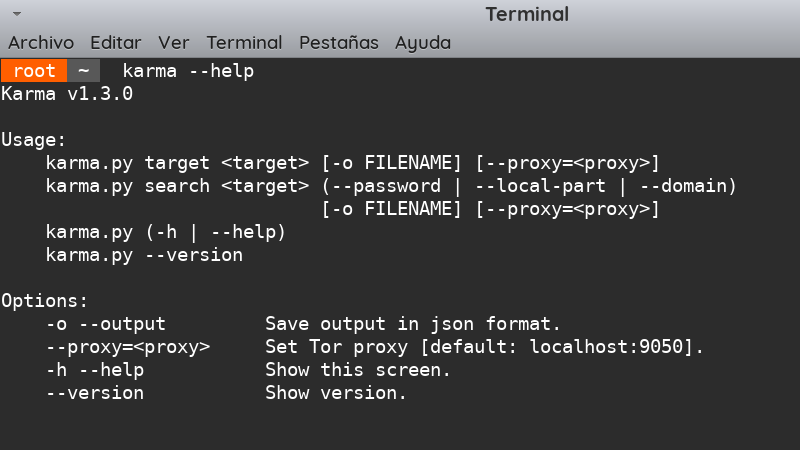

Si todo ha salido bien, ya deberíamos de poder ejecutar la herramienta sin la mayor dificultad. Para comprobarlo, es tan fácil como solicitar la ayuda a través del siguiente comando:

Llegados a este punto, lo único que tendremos que hacer es levantar el servicio de Tor para poder realizar nuestras búsquedas:

service tor start

Listo! Ya podemos buscar contraseñas con Karma sin tener que descargar ni una sola base de datos.

Los comandos principales de la herramienta son los siguientes:

karma search '123456789' --password -o test1 karma search 'johndoe' --local-part -o test2 karma search 'hotmail.com' --domain -o test3 karma target '[email protected]' -o test4 karma target 'johndoe@%.com' -o test5

Entre ellos, podremos buscar por una contraseña concreta, por un usuario concreto, por un dominio concreto o utilizar el wildcard % si queremos buscar un usuario en todos los dominios disponibles.

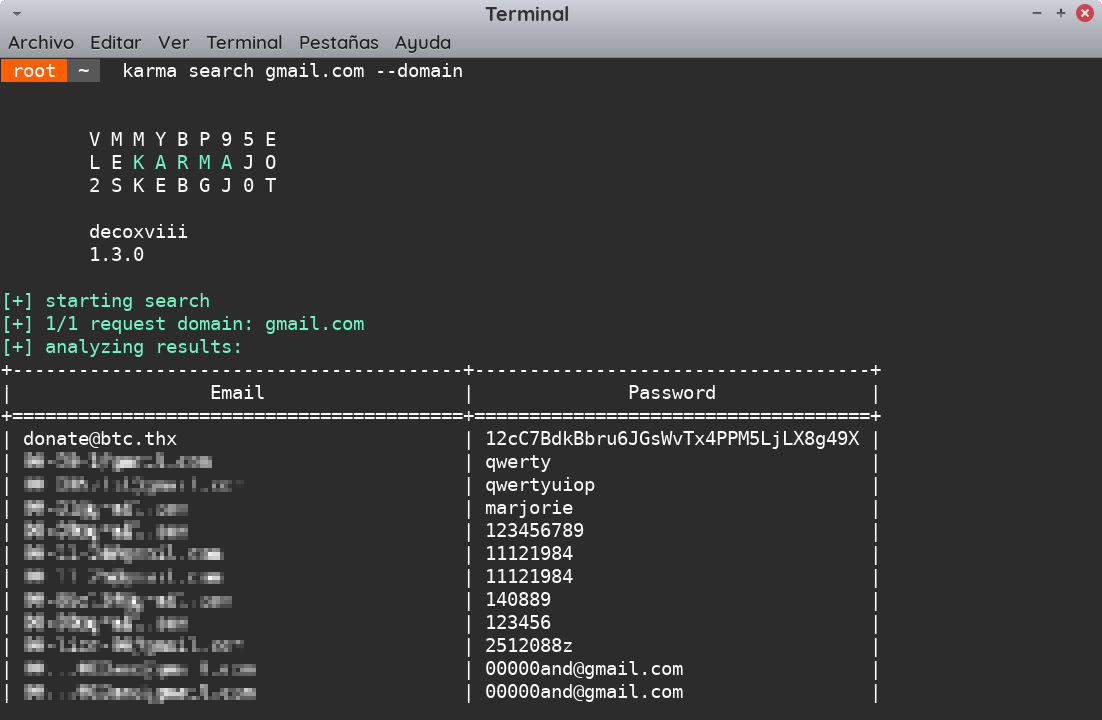

En el siguiente ejemplo, se buscarán todas las contraseñas disponibles en el dominio gmail.com:

A pesar de realizar las consultas a través de la red de Tor, la velocidad de respuesta es sorprendentemente rápida.

Como conclusión final, me gustaría añadir que esta herramienta puede ser muy útil en cualquier ejercicio de Red Team, ya que, a pesar de que las contraseñas puedan estar obsoletas, podrían darnos una pista para descubrir los patrones utilizados por los usuarios de una organización, o incluso, por el propio departamento de IT.

Espero que os haya gustado y os resulte útil en vuestras próximas auditorías.

Nos vemos en la próxima!