Muy buenas a todos!

Esta semana vamos a comprobar la seguridad de nuestra red inalámbrica realizando uno de los ataques más sencillos y efectivos actualmente, el ataque Evil Twin o del gemelo malvado.

Este ataque basado en la ingeniería social, consiste en crear un punto de acceso inalámbrico con el mismo nombre o SSID que la red legítima. Esta red siempre se creará sin ningún tipo de contraseña, y el éxito del ataque dependerá en gran medida de la potencia de nuestra antena emisora.

Esto se debe, a que la mayoría de los sistemas operativos están configurados para utilizar siempre la señal más fuerte disponible, independientemente de la seguridad de la misma (siempre que la red haya sido configurada previamente en el dispositivo).

Para llevar a cabo esta técnica, lo primero que necesitaremos es una tarjeta inalámbrica. Podemos utilizar la tarjeta integrada de nuestro portátil (no todas funcionan correctamente para este propósito) o una externa a través de usb. La ventaja que ofrece esta última, es que puede utilizarse en una máquina virtual y normalmente ofrece mucha más potencia.

A continuación nos descargaremos la última iso de Wifislax desde su página oficial: https://www.wifislax.com (Si tenéis problemas de compatibilidad con vuestra tarjeta inalámbrica, os recomiendo que hagáis pruebas con versiones anteriores)

Ahora que ya tenemos todos los elementos necesarios, vamos a realizar el ataque paso a paso 🙂

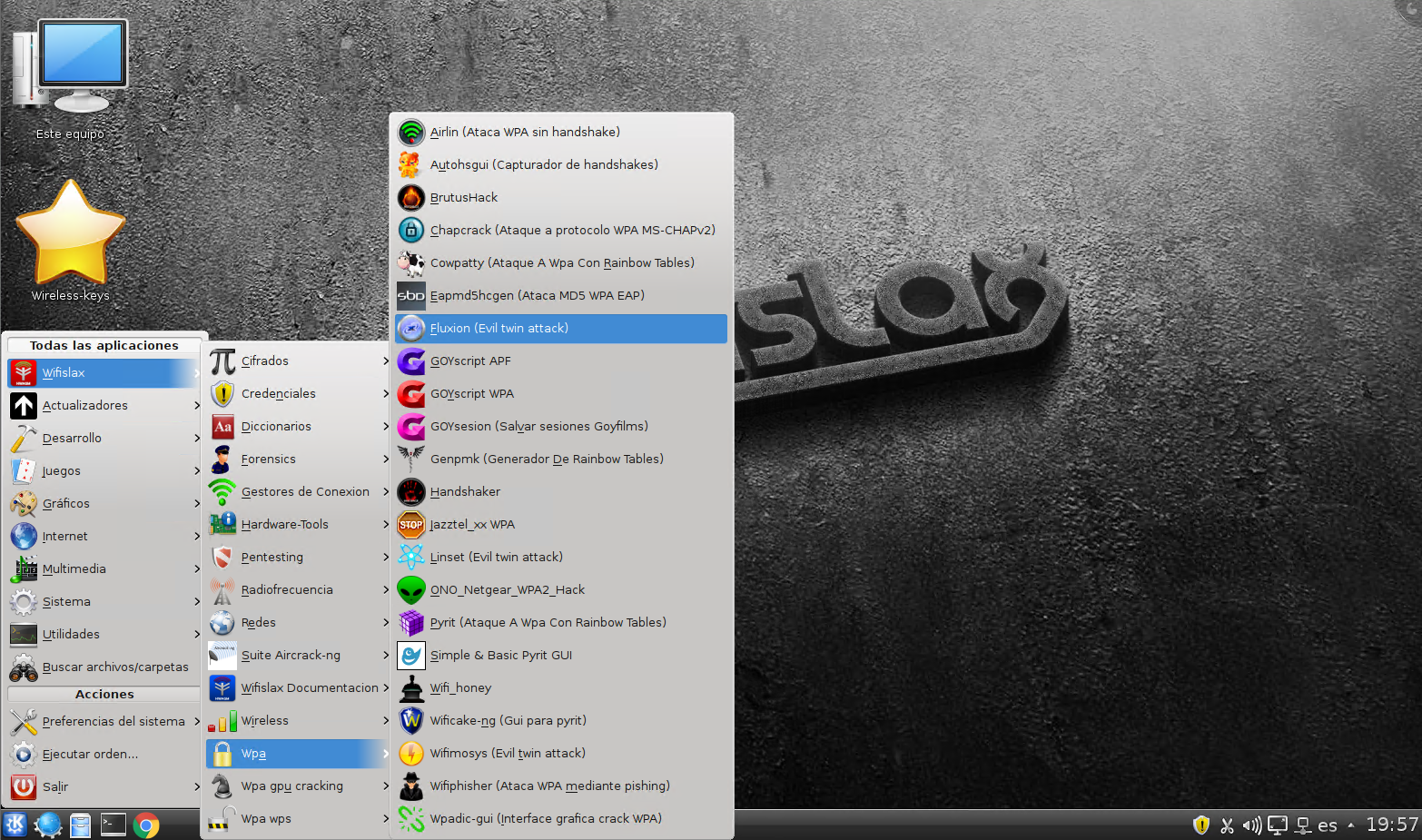

Arrancamos el sistema operativo y buscaremos la herramienta Fluxion:

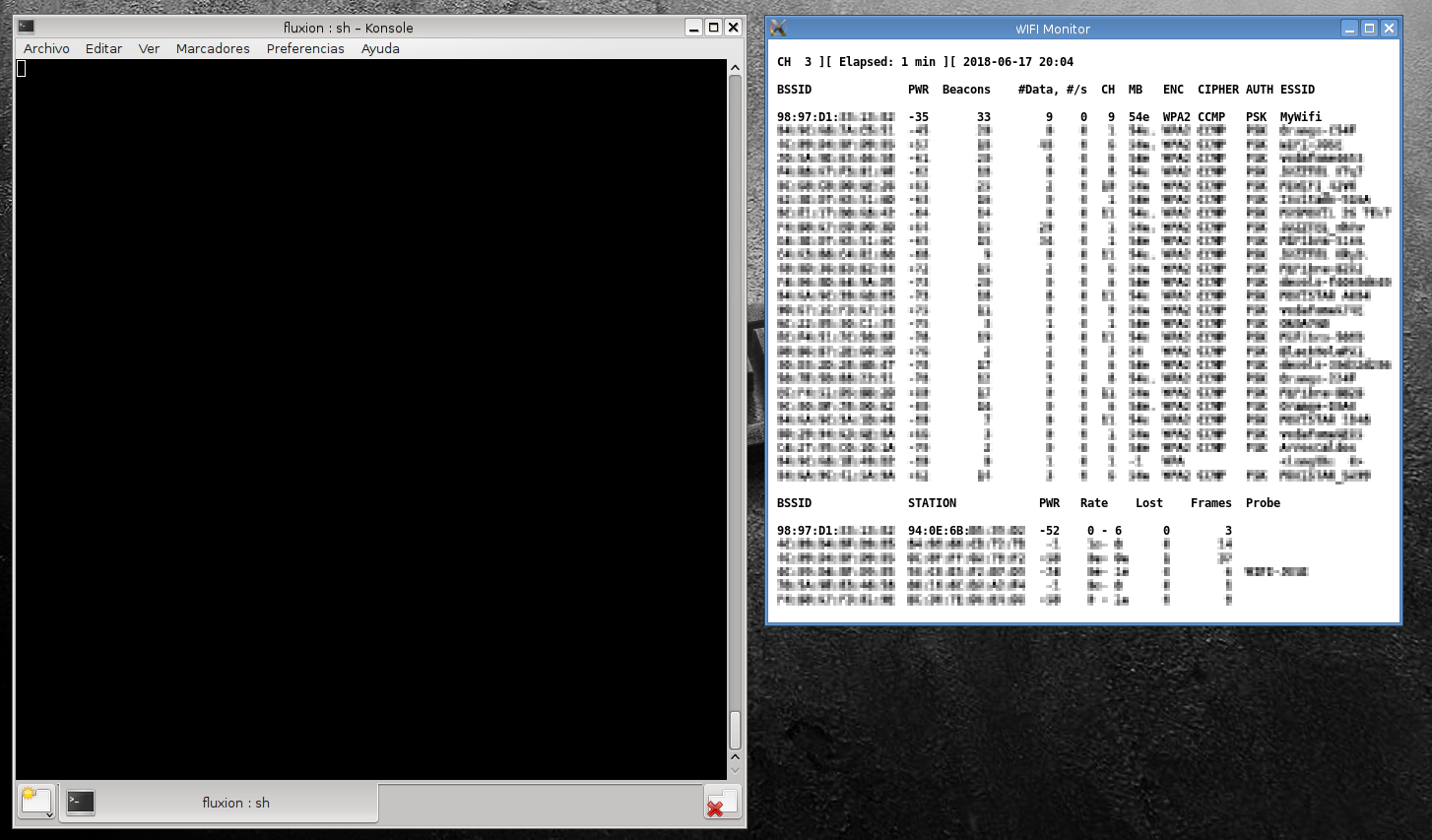

A continuación indicaremos el idioma que vamos a utilizar y buscaremos las redes disponibles en todos los canales:

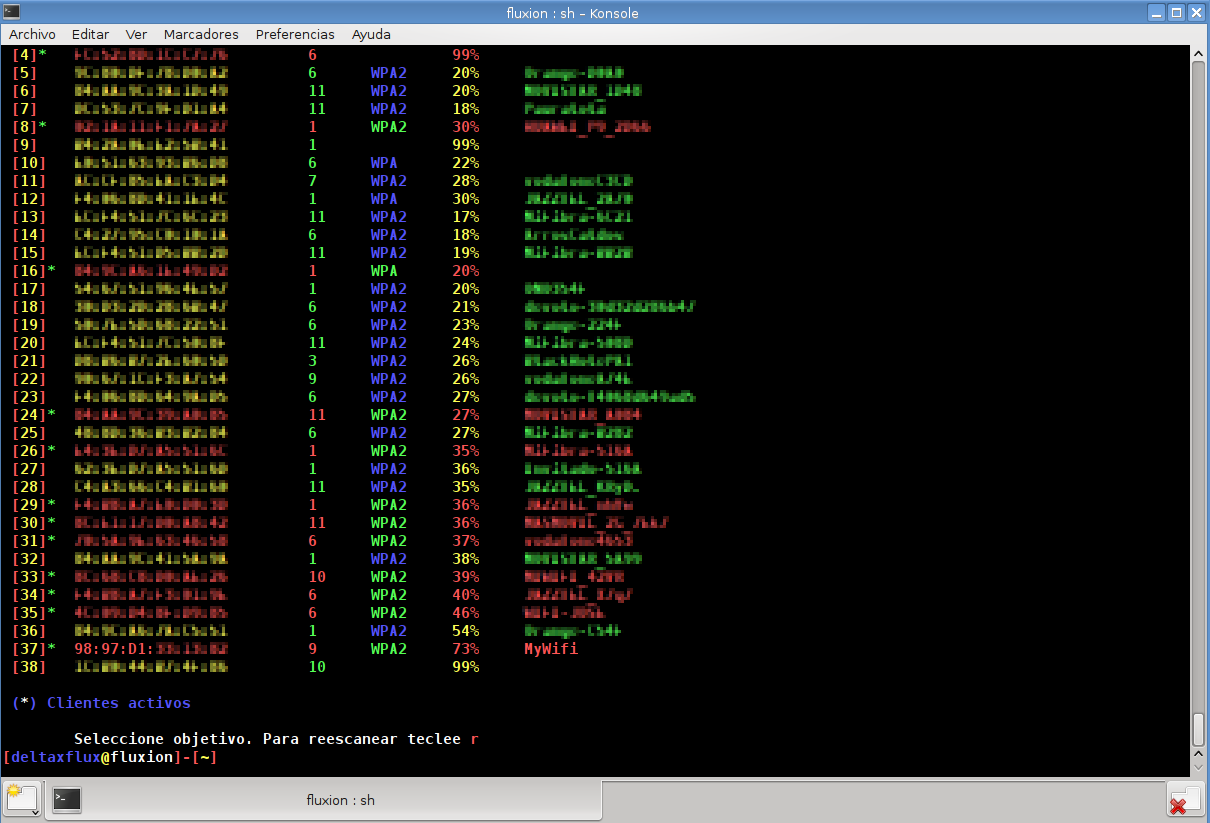

Tras un minuto de búsqueda, cerramos la ventana y el programa nos preguntará cuál es la víctima:

Para facilitarnos las cosas, la herramienta marcará con un asterisco las redes que disponen de algún cliente conectado (también puede verse en la ventana anterior, en la parte inferior de la imagen). Esta parte es importante, ya que necesitaremos que el usuario introduzca la clave para llevar con éxito el ataque.

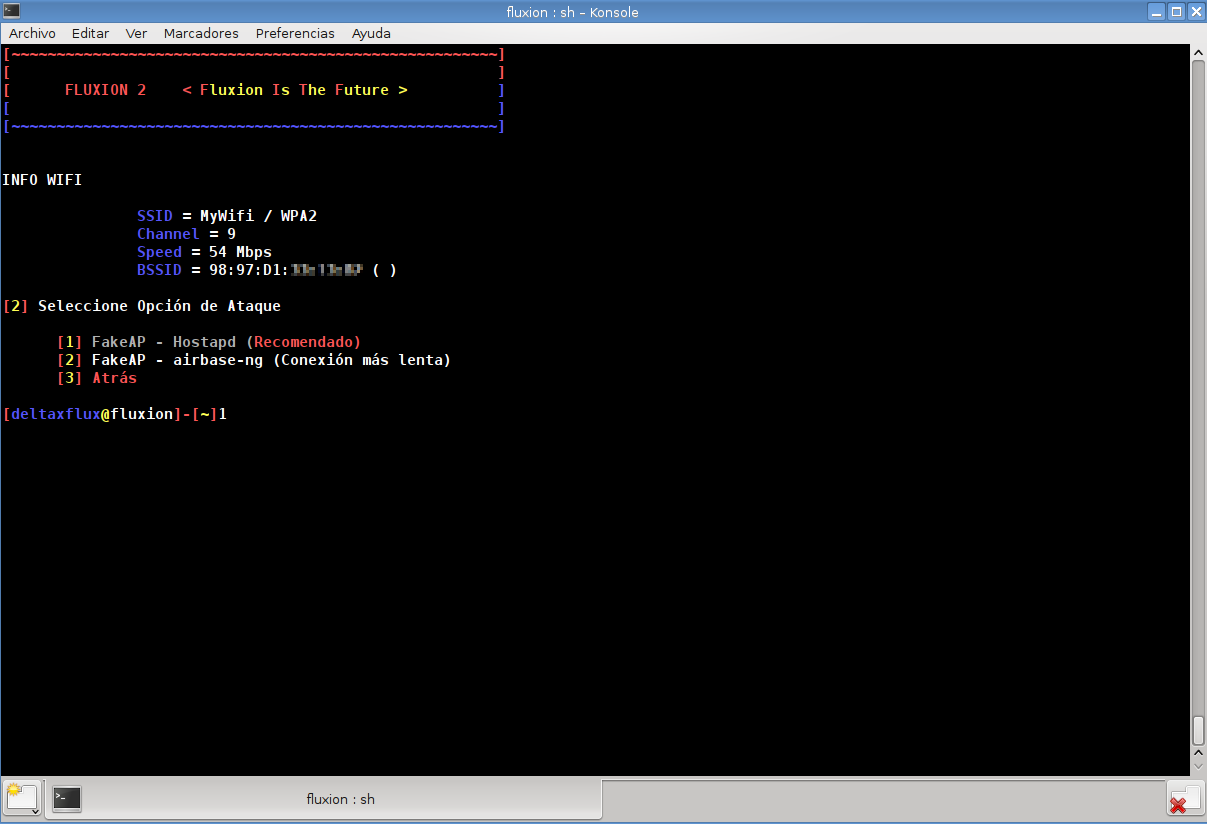

Ahora elegiremos a nuestra víctima y utilizaremos la opción recomendada:

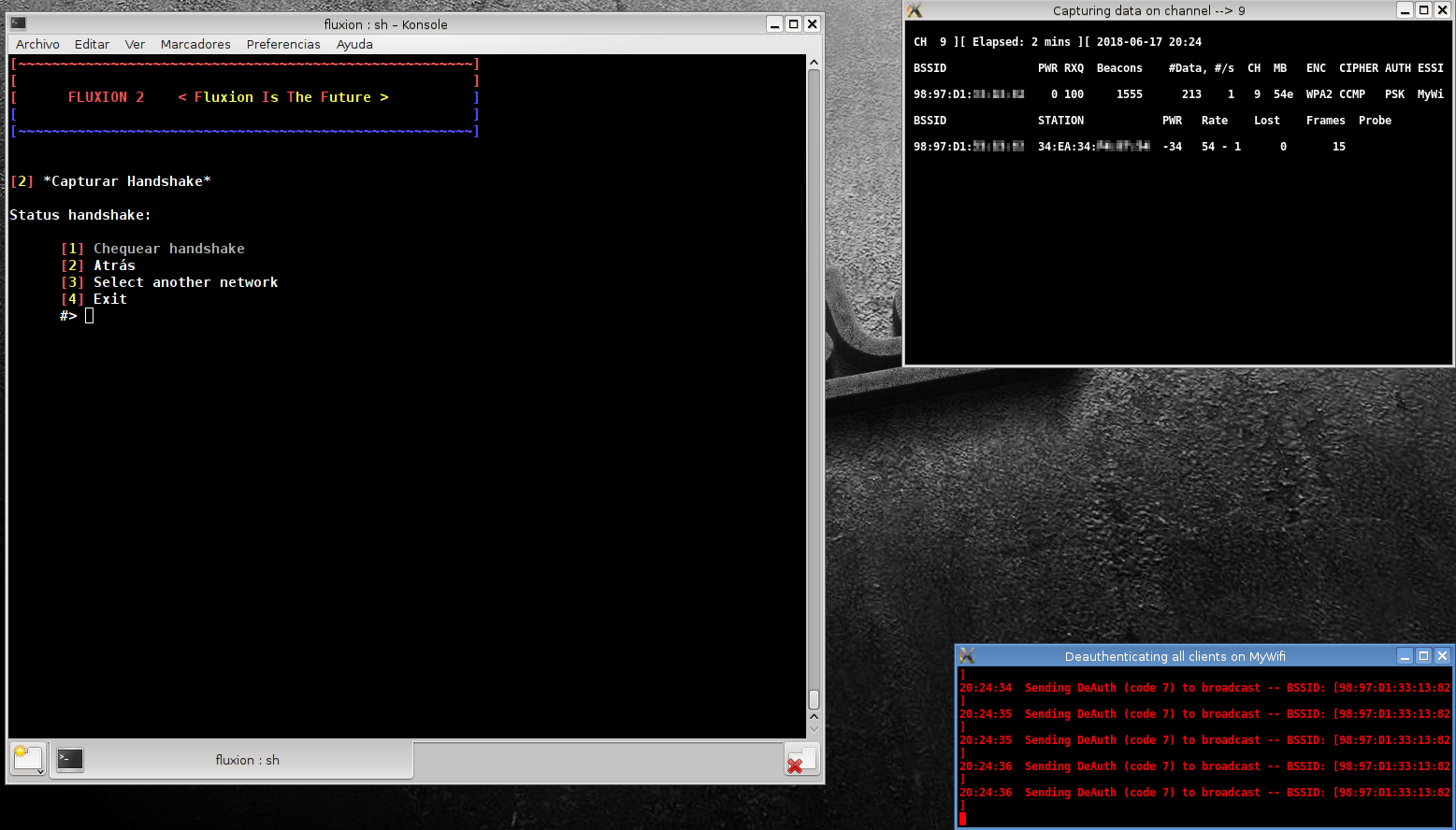

Continuamos utilizando las opciones que nos recomienda el programa, hasta lleguar al punto donde capturaremos el handshake:

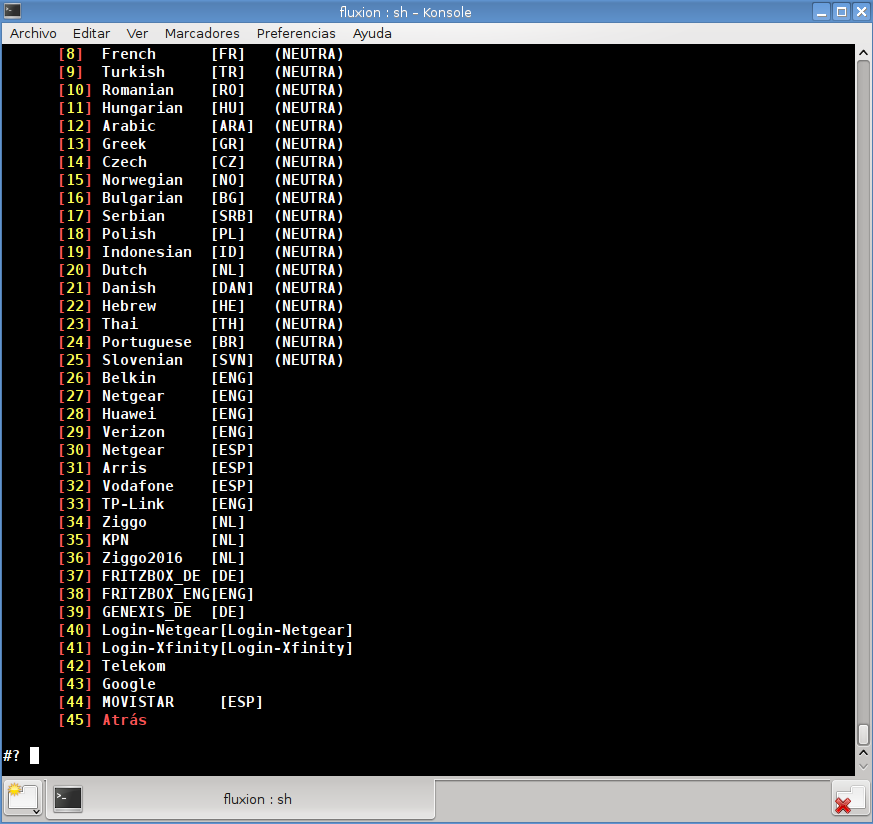

Una vez obtenido, crearemos un certificado SSL nuevo y seleccionaremos el mensaje que le aparecerá a la víctima en su dispositivo:

En nuestro caso utilizaremos la de Movistar, ya que es la red que estamos auditando esta semana. Una vez seleccionada, el ataque se pondrá en marcha y desautenticará a todos los usuarios conectados para forzar la conexión a nuestro punto de acceso falso.

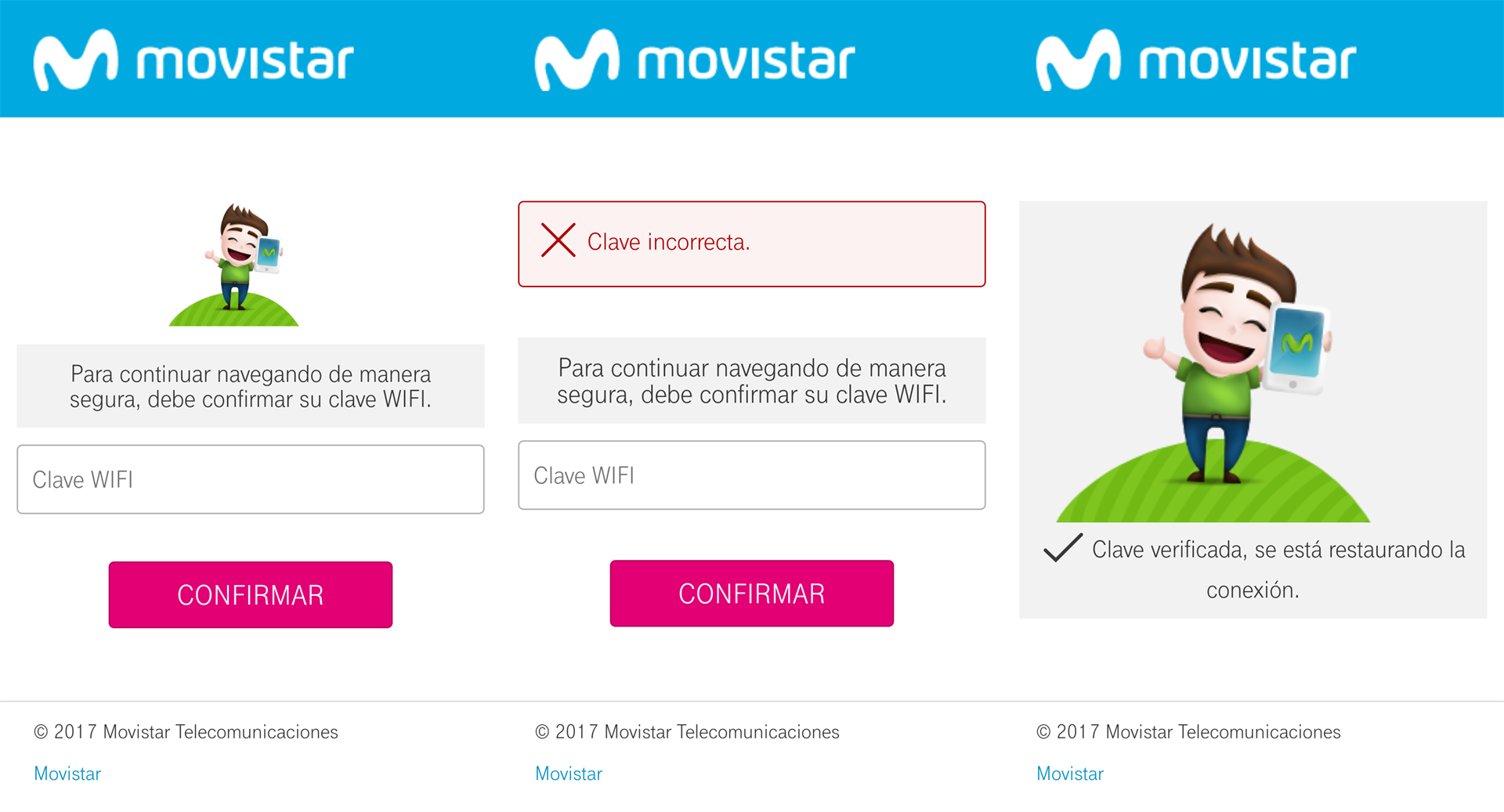

Si todo ha salido bien, a la víctima le aparecera un captive portal solicitando la clave WiFi. Lo mejor de todo, es que si la contraseña no coincide aparecerá un mensaje de error, mientras que si es correcta aparecerá un mensaje de confirmación. De esta manera nos aseguramos que los datos introducidos son correctos y aumentamos la falsa sensación de seguridad en los usuarios más precavidos.

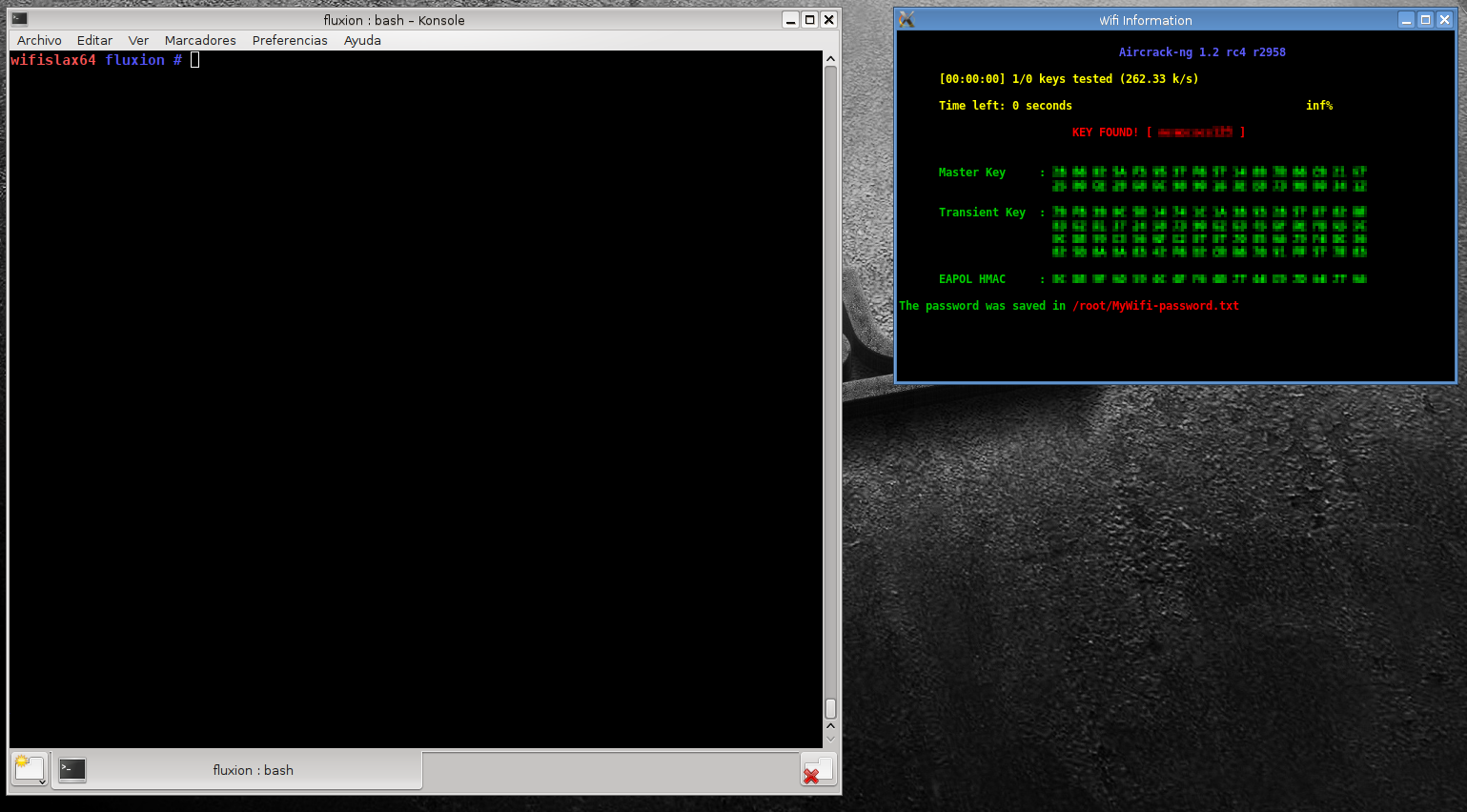

Por último, el programa nos mostrará una ventana con la clave obtenida en texto plano y ya podremos ingresar en la red sin ningún tipo de problema:

Espero que os haya gustado y os resulte útil en vuestras próximas auditorías.

Nos vemos en la próxima!