Muy buenas a todos!

Esta semana vamos a continuar hackeando desde Windows, utilizando una máquina virtual preparada con todo tipo de herramientas y recursos para el pentesting. Con un enfoque totalmente ofensivo, esta distro llamada Commando VM nos demostrará que el sistema operativo de Microsoft no solo sirve para jugar. Estará a la altura?

En la anterior entrada, pudimos ver como PentestBox nos ofrecía un framework muy completo y eficiente para nuestras tareas de pentesting. Si te lo perdiste, aquí tienes el enlace: https://darkbyte.net/hacking-con-windows-parte-i-pentestbox

En este caso, dispondremos de todo un sistema operativo completo orientado al hacking ético desde su lado más ofensivo. Además, gracias al nuevo y mejorado Subsistema de Linux para Windows (o WSL para los amigos), dispondremos de una Kali totalmente funcional y disponer así, de lo mejor de los dos mundos.

Para poner a prueba este sistema, lo primero que tendremos que hacer es realizar una instalación limpia de Windows 10. Si no disponéis de ninguna imagen de instalación, podéis utilizar la herramienta de creación de medios de Microsoft o el software Windows ISO Downloader.

Una vez tengamos nuestro sistema operativo instalado, es importante (aunque no imprescindible) instalar todas las actualizaciones disponibles. En mi caso particular, utilizaré la versión de Windows 10 Pro for Workstations 1903.

Una vez lo tengamos todo listo, procederemos a realizar la instalación. Para ello, abriremos una consola de PowerShell como administrador y ejecutaremos el siguiente comando:

iwr -UseBasicParsing https://raw.githubusercontent.com/fireeye/commando-vm/master/install.ps1 | iex

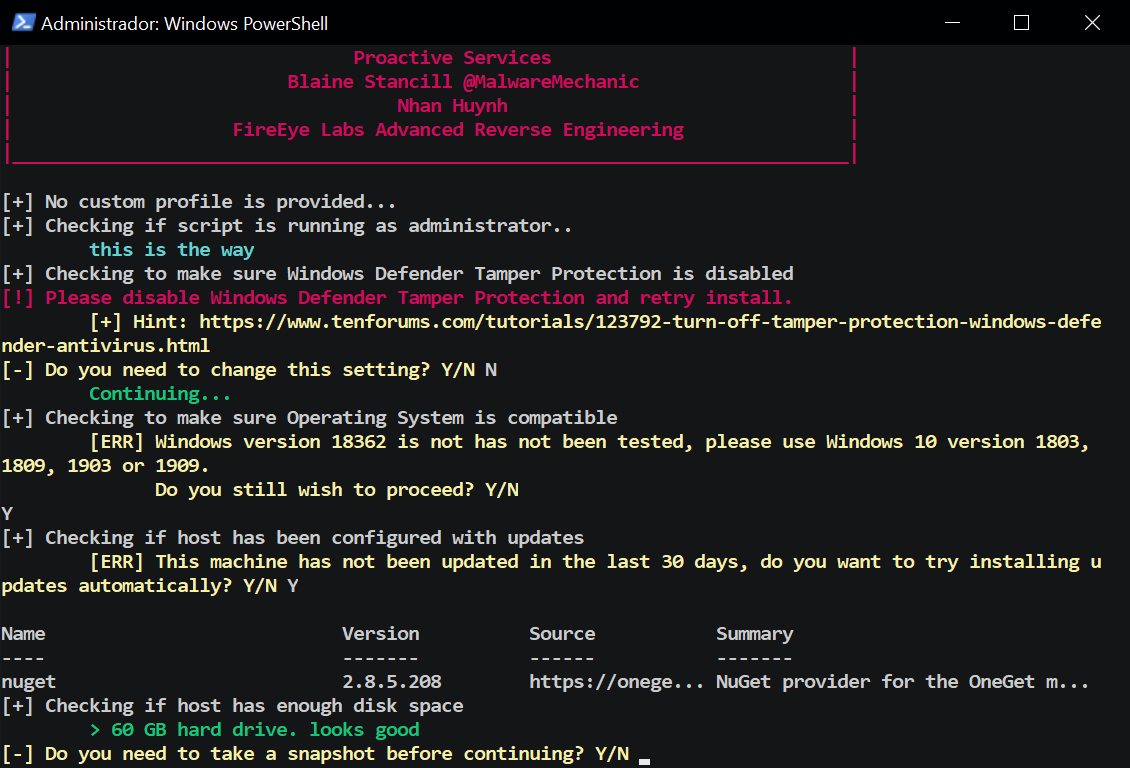

Al hacerlo, se iniciará el asistente de instalación de Commando VM y nos realizará una serie de preguntas, tal y como podemos ver a continuación:

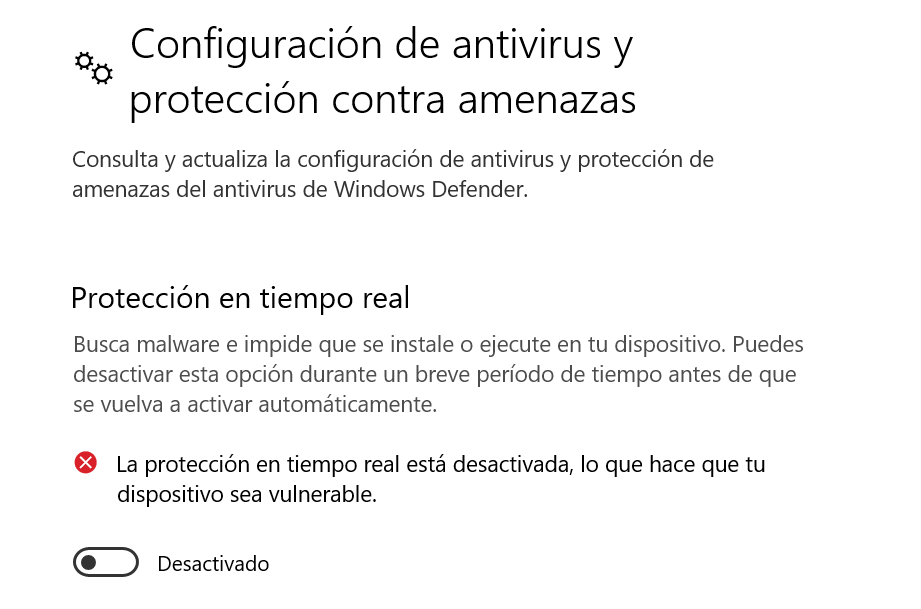

La primera de ellas, nos preguntará si hemos deshabilitado el antivirus Windows Defender. Este paso es totalmente imprescindible, ya que si no, fallará la descarga y la instalación no se completará correctamente.

Una vez tengamos el antivirus deshabilitado, continuará la batería de preguntas. En este caso, nos preguntará si queremos continuar con la instalación, si queremos actualizar el sistema operativo, y si queremos hacer un snapshot antes de continuar.

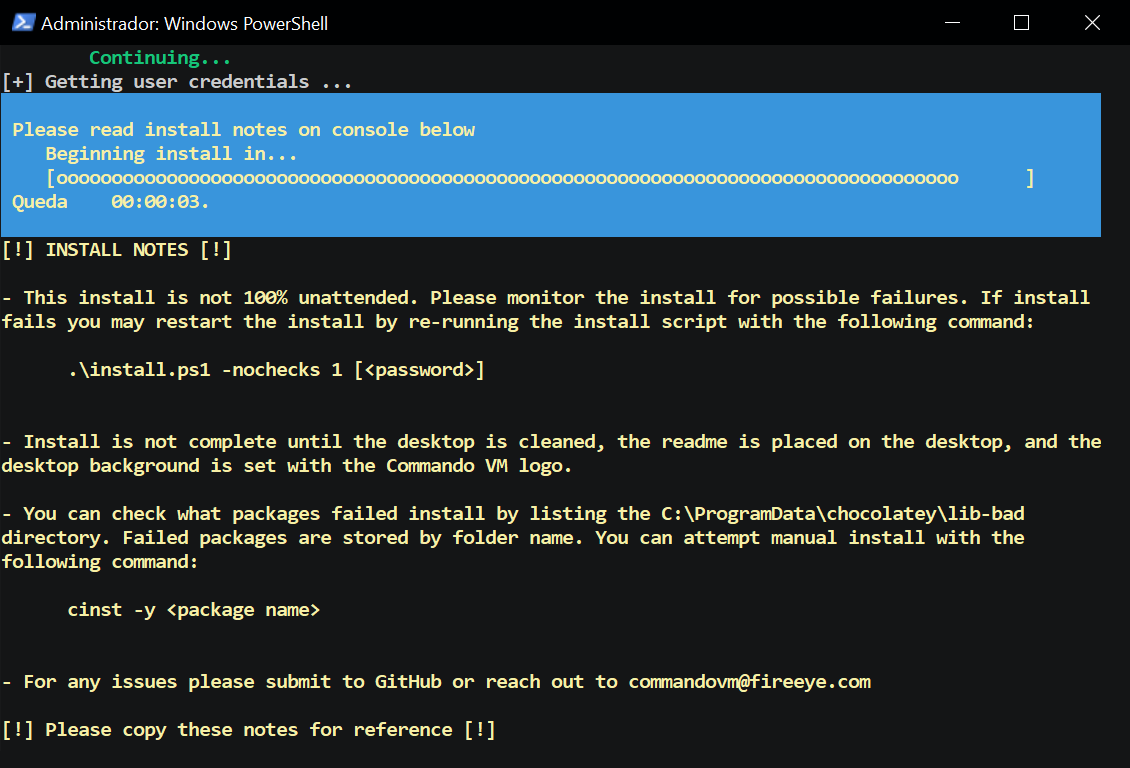

En mi caso, aceptaré todo menos el snapshot, ya que la máquina virtual está recién instalada y no tengo ningún tipo de información en ella. Por último, nos solicitará nuestras credenciales de usuario y comenzará el proceso de descarga e instalación.

Esta fase tardará más o menos en función de nuestros recursos y velocidad de conexión a internet. Personalmente, recomiendo realizar este proceso antes de ir a comer o realizar cualquier otro tipo de actividad, ya que podría llegar a tardar un par de horas sin problema.

Durante el proceso el equipo se reiniciará en varias ocasiones, comprobando en cada uno de ellos que la instalación continúa su curso con normalidad.

Una vez finalizado el proceso, nos encontraremos con el escritorio totalmente cambiado, con el logo de Commando VM, una carpeta de herramientas y un fichero README.

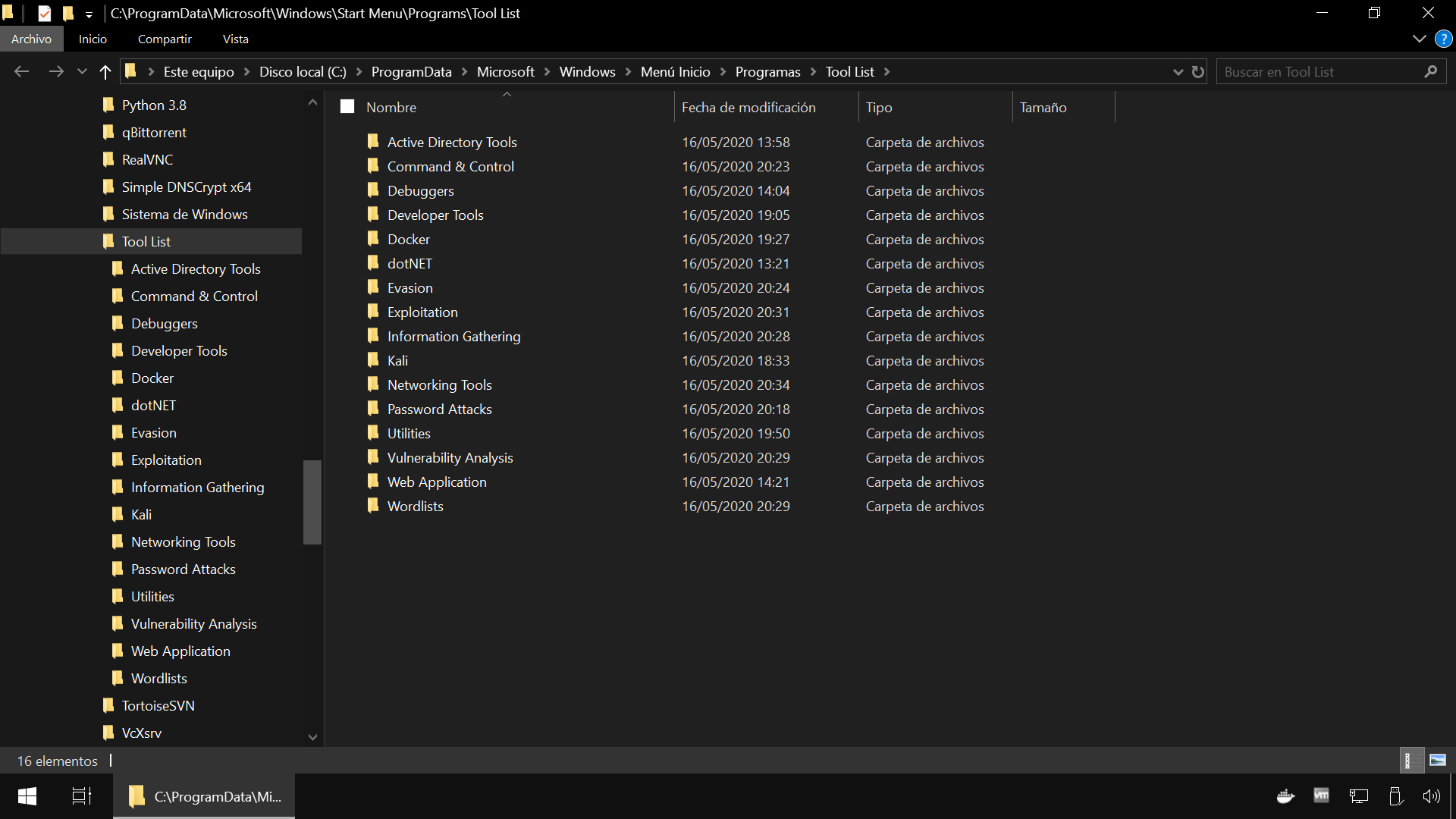

A partir de aquí, ya podríamos empezar a jugar con todas las herramientas que trae este sistema, que no son pocas. Por nombrar algunas de ellas:

Active Directory Tools

• Remote Server Administration Tools (RSAT)

• SQL Server Command Line Utilities

• Sysinternals

Command & Control

• Covenant

• WMImplant

• WMIOps

Evasion

• Demiguise

• Invoke-Obfuscation

• DefenderCheck

• Invoke-Phant0m

Exploitation

• CrackMapExec

• GhostPack

• Impacket

• Juicy Potato

Information Gathering

• BloodHound

• ADExplorer

• Net-GPPPassword

Y muchas, muchas, muchas más.. tenéis la lista completa en la página de GitHub: https://github.com/fireeye/commando-vm

Para poder acceder a ellas, podéis hacerlo desde el propio menú de Windows 10 o desde la carpeta Tools que se encuentra en el escritorio.

Si todo esto os pudiera parecer insuficiente, además, disponemos de una Kali completa y actualizada que podemos ejecutar a través del acceso directo llamado Kali-GUI, disponiendo así de todas las tools que trae el archiconocido sistema operativo de Offensive Security.

Para su correcto funcionamiento, es importante habilitar la virtualización anidada en nuestro hipervisor, así como para el correcto funcionamiento de los contenedores de Docker.

Como conclusión final, la versión 2020 de esta distribución ofensiva ha mejorado con creces, ofreciendo todo lo necesario para realizar un hacking ético desde Windows. Recordad que no solo de Kali vive el pentester, os sorprendería lo fácil que resulta a veces hacer las cosas desde el sistema operativo de Microsoft.

Espero que os haya gustado y os resulte útil en vuestras próximas auditorías.

Nos vemos en la próxima!