Muy buenas a todos!

Esta semana vamos a aprovechar para seguir aprendiendo y mejorando nuestras habilidades de hacking ético. En esta entrada aprenderemos a camuflar nuestros payloads utilizando herramientas nativas de Windows.

Cuando hablamos de un payload en seguridad informática, nos referimos a la parte del malware que realiza la acción maliciosa. En nuestro caso, vamos a utilizar el RAT que habíamos configurado la semana pasada, QuasarRAT. Os dejo aquí el enlace por si os lo perdisteis: Controlando equipos remotos con QuasarRAT

Suponiendo que ya tenemos nuestro binario generado y funcionando, vamos a empaquetarlo con un archivo de instalación para camuflarlo ante ojos inexpertos. Para ello utilizaremos una herramienta incorporada de forma nativa en el sistema operativo de Microsoft, IExpress.

Esta utilidad del sistema generará un paquete auto-extraíble, que primero ejecutará nuestro binario de forma silenciosa y seguidamente el fichero de instalación (o cualquier otro ejecutable) que le hayamos proporcionado al programa.

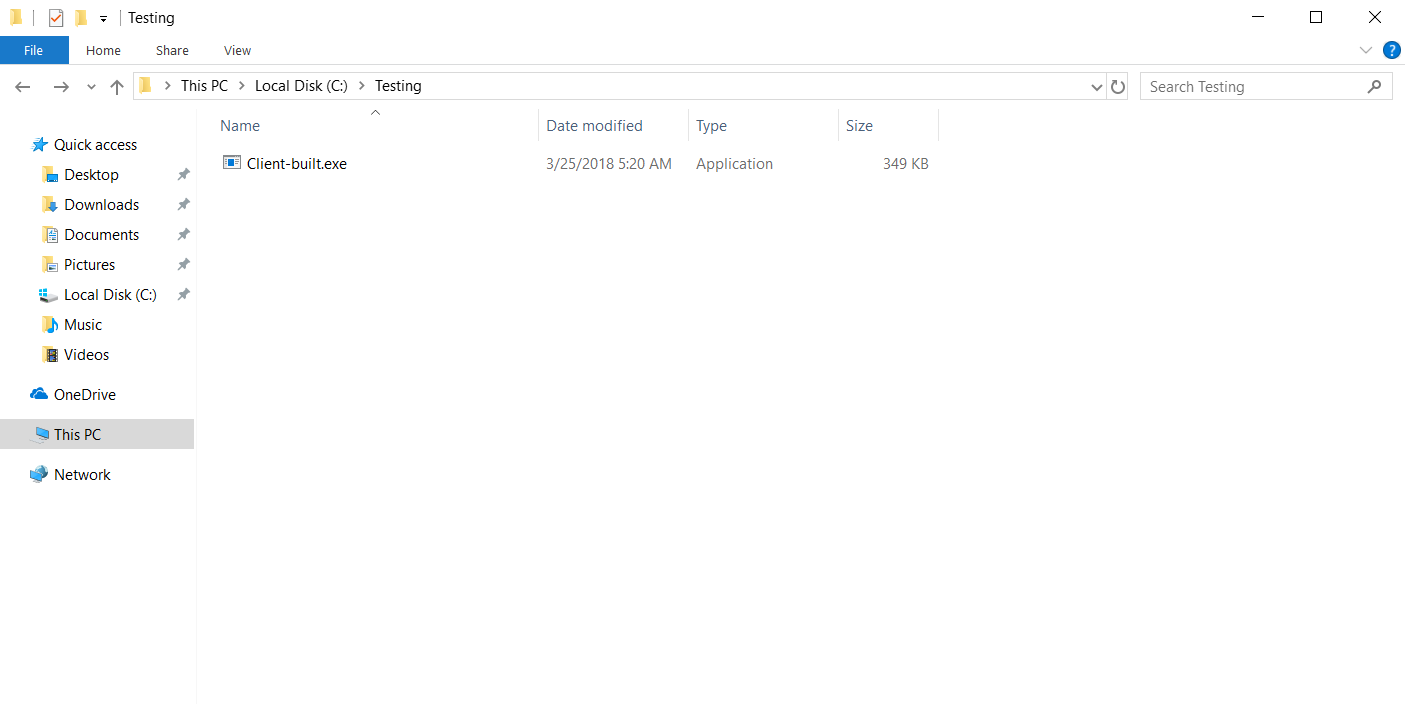

Lo primero que necesitaremos será tener localizado nuestro backdoor, lo ideal sería crear una carpeta e incorporar allí todas las aplicaciones necesarias para nuestro proyecto.

A continuación descargaremos cualquier programa de Internet. Para esta ocasión yo he decidido descargar el instalador de Google Chrome, ya que es ligero y es un programa popular, siendo fácil de propagar en cualquier empresa sustituyendo el original por este.

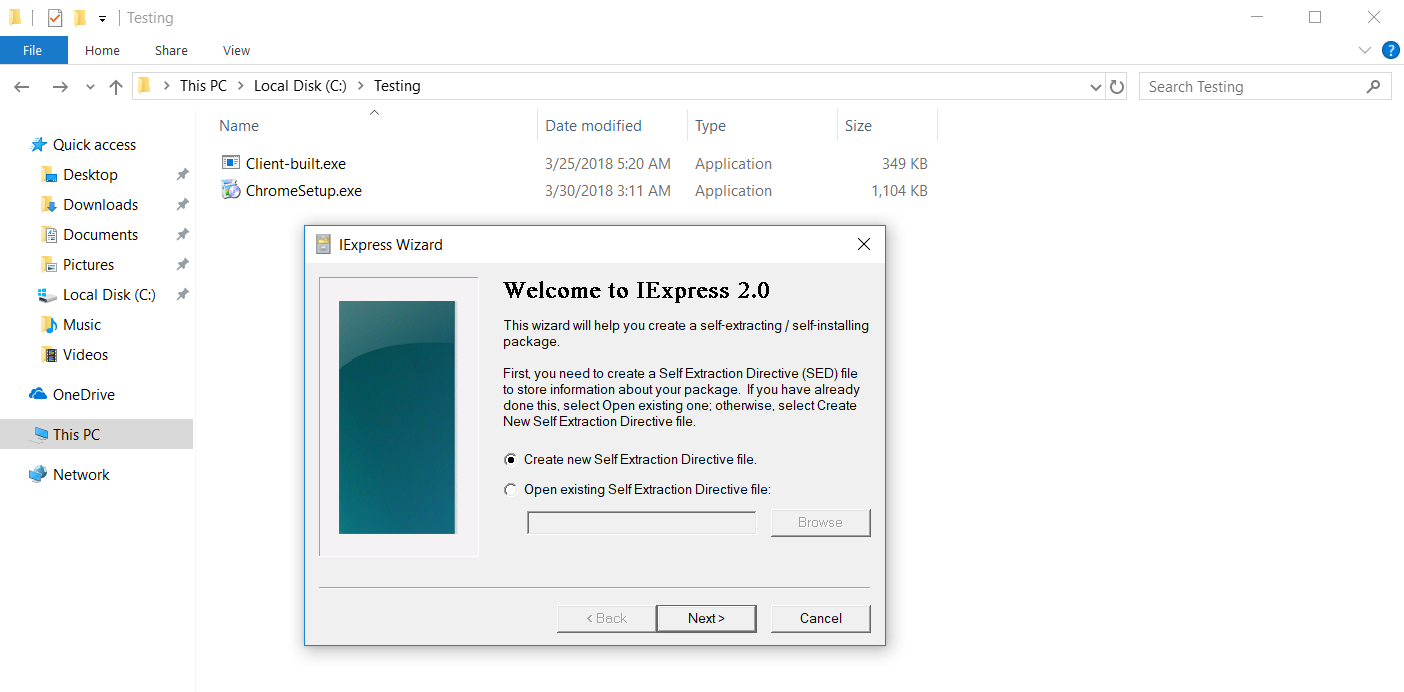

Seguidamente, abriremos la ventana de ejecutar en Windows y escribiremos las palabras mágicas: iexpress

El programa nos recibirá con un mensaje de bienvenida, preguntándonos qué queremos hacer. En nuestro caso elegiremos la primera opción para crear un nuevo fichero auto-extraíble.

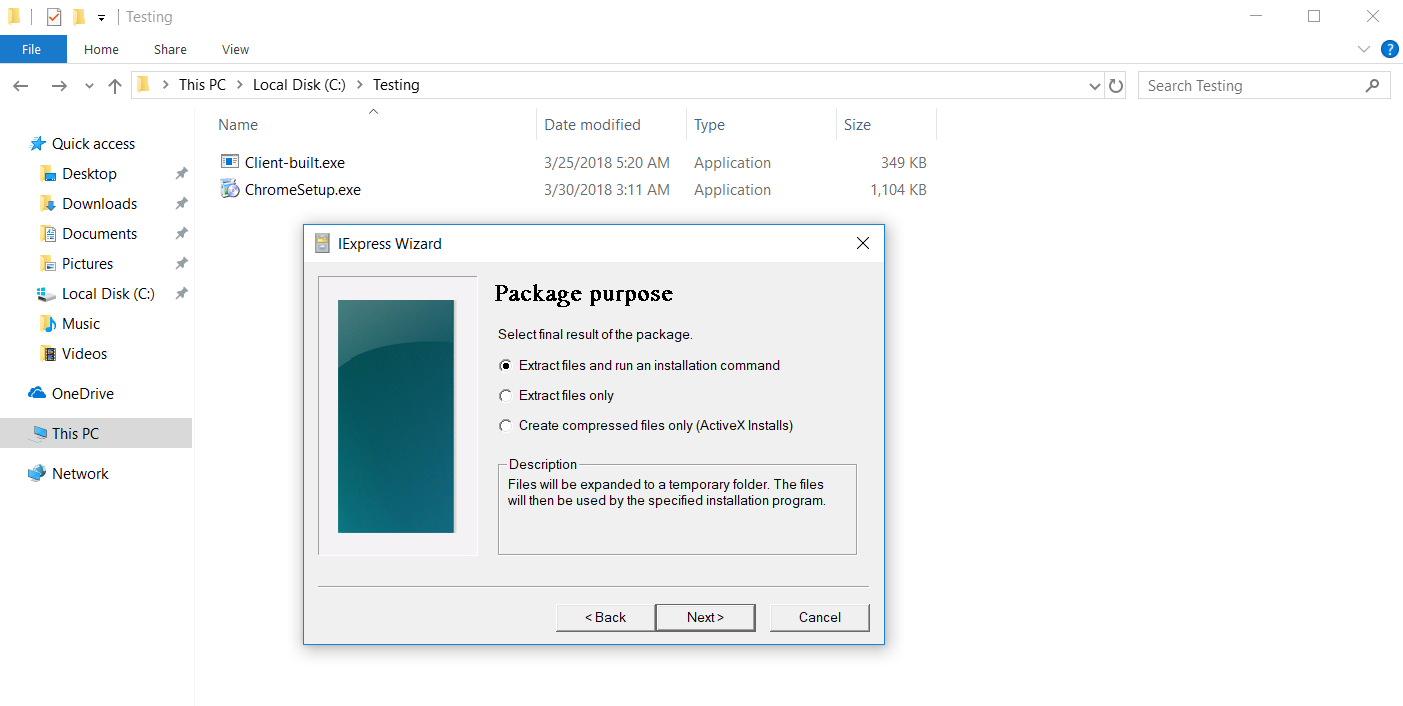

En la próxima ventana marcaremos la primera opción, para que ejecute los ficheros además de extraerlos.

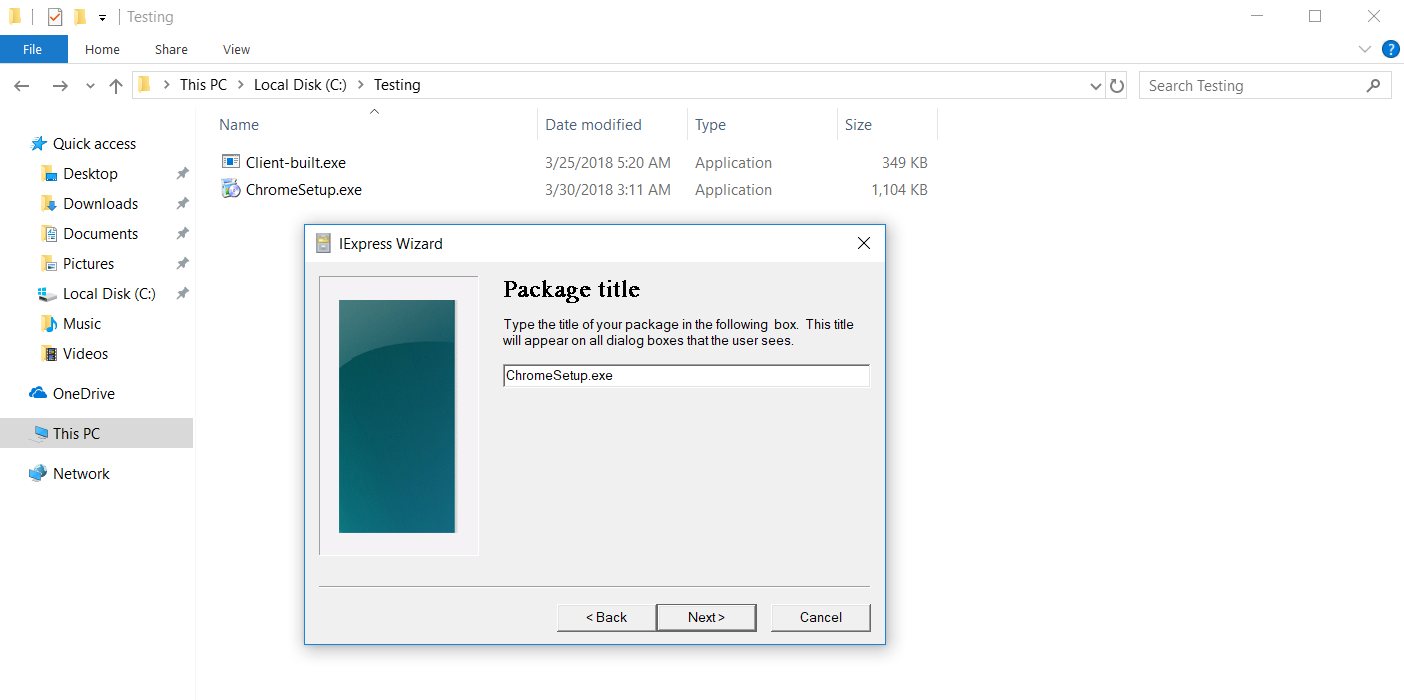

A continuación el programa nos pedirá un nombre para el proyecto. Este paso es importante, ya que debemos respetar el nombre del instalador original para no levantar sospechas. En nuestro caso sería ChromeSetup.exe

Después la herramienta nos preguntará si queremos interacción por parte del usuario y si queremos añadir algún tipo de licencia, en ambos casos le diremos que no.

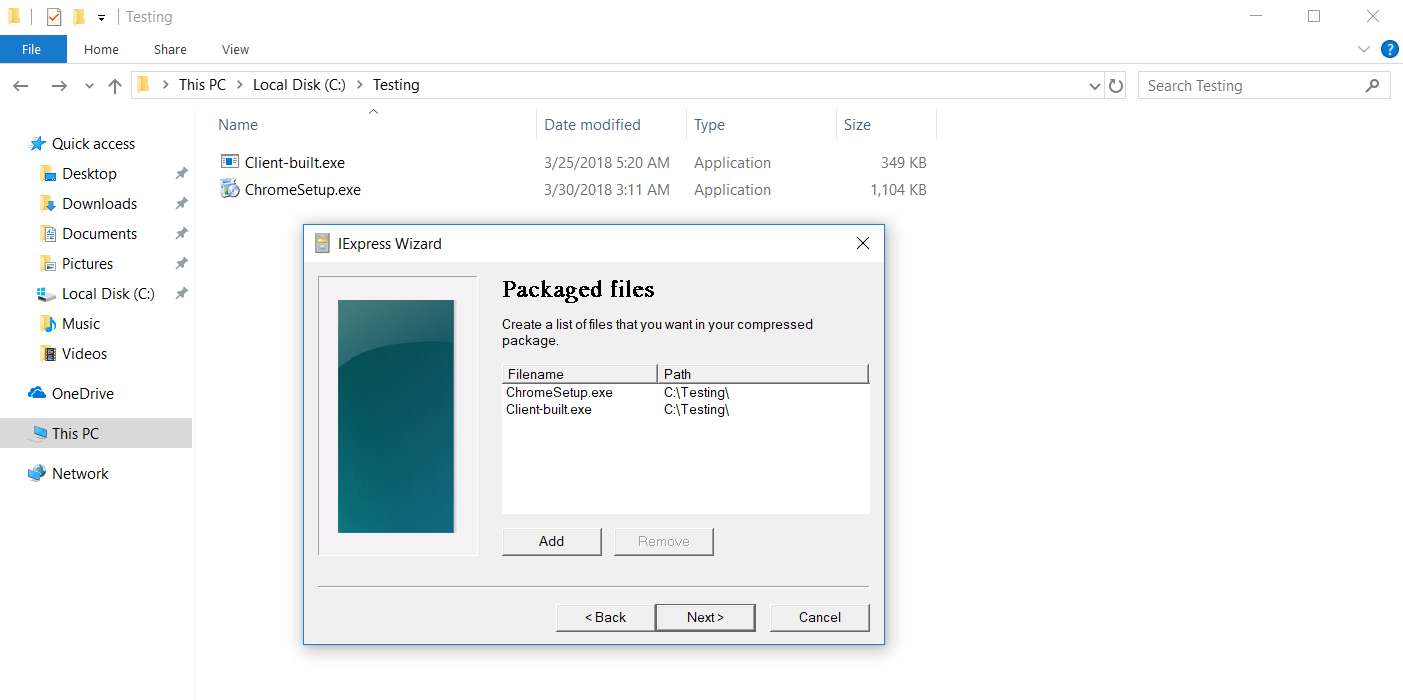

En la siguiente ventana podremos añadir tantos ficheros como queramos para generar nuestro paquete malicioso, en nuestro caso solo utilizaremos dos.

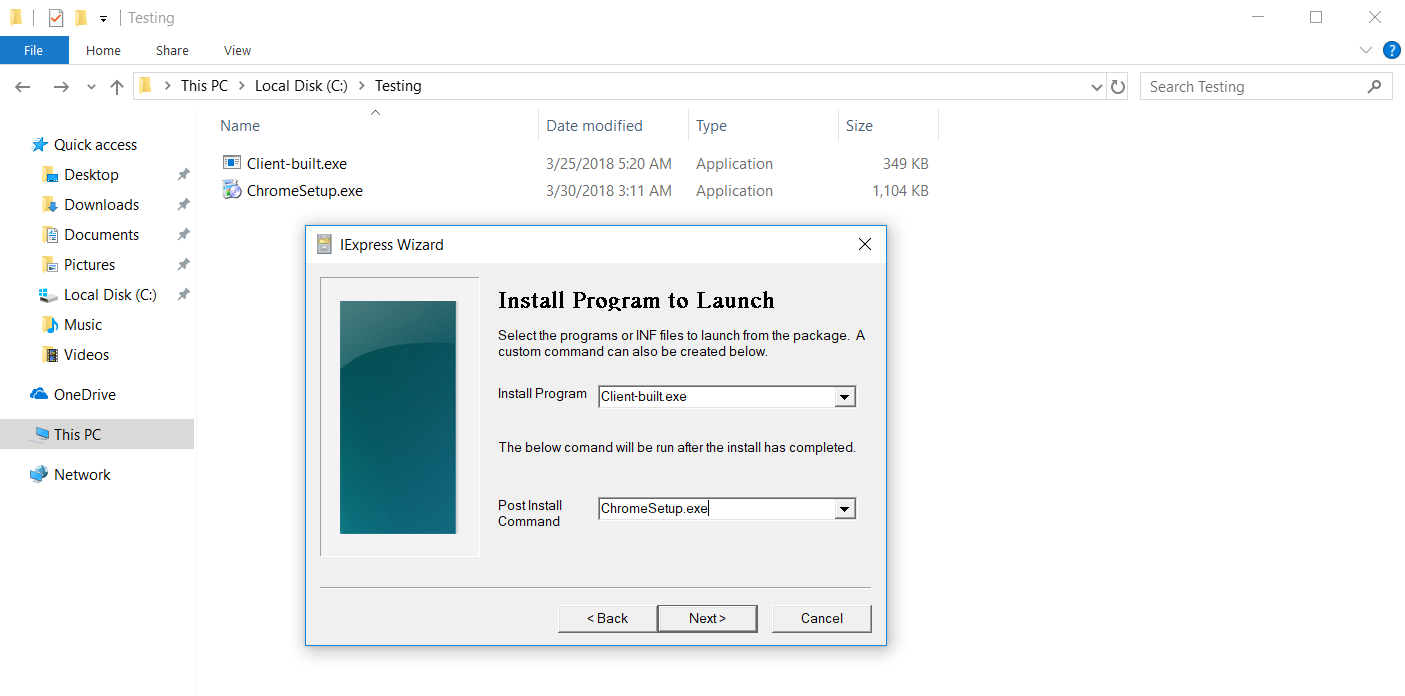

Seguidamente nos preguntará en que orden queremos ejecutar los binarios, siendo imprescindible que nuestro malware arranque primero para garantizar la infección.

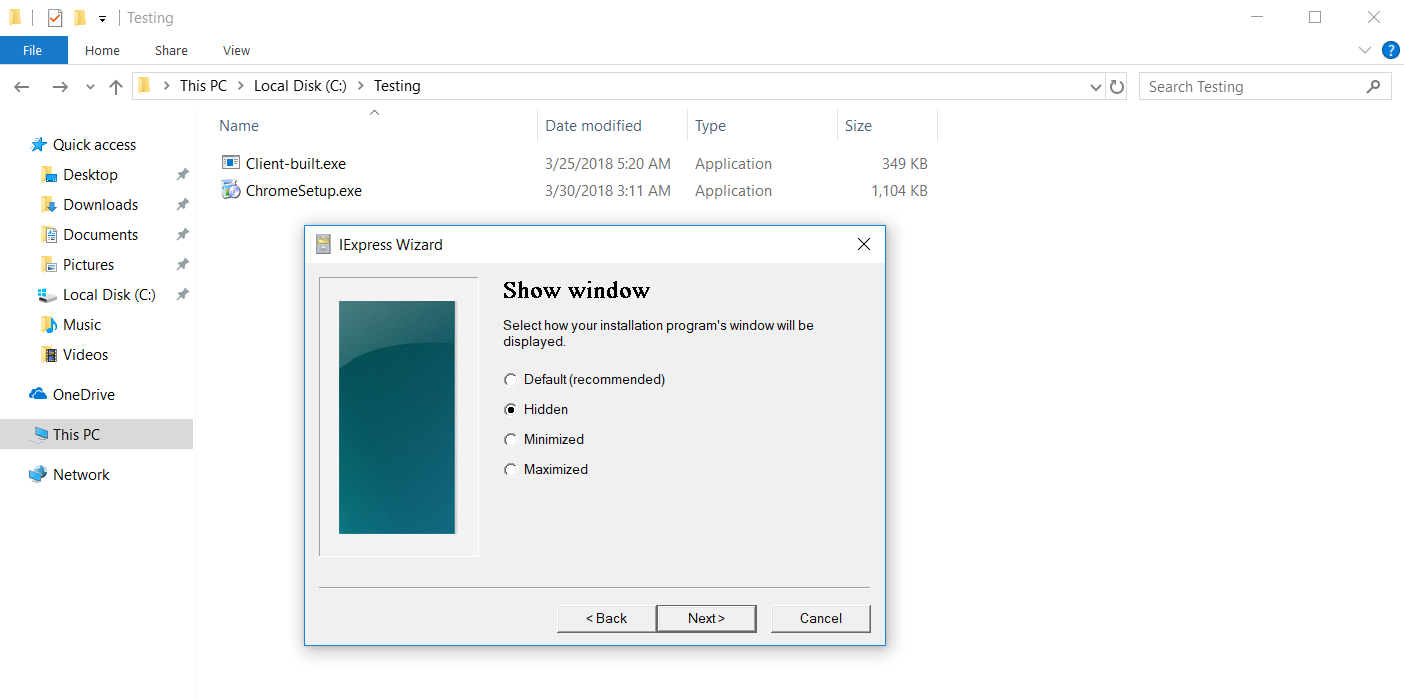

Por último elegiremos la opción de ejecución oculta y en la siguiente pantalla marcaremos la opción de ocultar el proceso de extracción al usuario.

Como resultado final obtendremos nuestro fichero de instalación malicioso, que al ser lanzado ejecutará nuestro RAT de forma totalmente oculta y silenciosa para el usuario, mientras que este solo verá la instalación del navegador de Google.

Espero que os haya gustado y os resulte útil en vuestras próximas auditorías.

Nos vemos en la próxima!